Sécurité des applications web : meilleures pratiques, tests et évaluation pour 2025

La sécurité des applications web est une pratique visant à protéger les applications web ou les services en ligne contre les cyberattaques qui visent à voler des données, endommager les opérations ou compromettre les utilisateurs.

La sécurité des applications web est essentielle pour protéger vos applications contre les cyberattaques qui ciblent les données sensibles et perturbent les opérations. Ce guide couvre l’importance de la sécurité des applications web, les vulnérabilités courantes, les meilleures pratiques et les méthodes de test, vous aidant à sécuriser votre application, à assurer la conformité et à maintenir la confiance des utilisateurs.

Résumé

-

Qu’est-ce que la sécurité des applications web ?

La sécurité des applications web protège les applications en ligne contre le vol de données, l’accès non autorisé et la perturbation du service causés par les cyberattaques. -

Pourquoi la sécurité des applications web est-elle importante

Les applications web modernes traitent des données sensibles — toute vulnérabilité peut entraîner des violations, des pertes financières et des dommages à la réputation. -

Problèmes courants de sécurité des applications web

De l’injection SQL à la mauvaise configuration, comprendre les vulnérabilités courantes est la première étape pour construire une application sécurisée. -

Meilleures pratiques de sécurité des applications web

Suivre les principes de codage sécurisé, de cryptage et d’accès au moindre privilège aide à réduire efficacement votre surface d’attaque. -

Tests de sécurité des applications web

Les approches de test comme SAST, DAST et IAST détectent les vulnérabilités tôt, assurant des versions plus sûres. -

Audit de sécurité des applications web

Les audits offrent un examen structuré de votre posture de sécurité, vous aidant à vous conformer à des cadres comme le RGPD ou HIPAA. -

Comment vérifier la sécurité des applications web

Les analyses automatisées, les tests de pénétration et les plateformes comme Plexicus simplifient la détection et la correction des vulnérabilités. -

FAQ : Sécurité des applications web

Explorez les questions clés autour des tests, des audits et des meilleures pratiques pour la protection des applications web.

Qu’est-ce que la sécurité des applications web ?

La sécurité des applications web est une pratique visant à protéger les applications web ou les services en ligne contre les cyberattaques qui visent à voler des données, endommager les opérations ou compromettre les utilisateurs.

Aujourd’hui, les applications sont fortement présentes dans les applications web, allant du commerce électronique aux tableaux de bord SaaS. Protéger les applications web contre les menaces cybernétiques est devenu essentiel pour protéger les données des clients, les données organisationnelles, gagner la confiance des clients et s’aligner sur les réglementations de conformité.

Cet article vous guidera pour explorer les meilleures pratiques de sécurité des applications web, les méthodes de test, l’évaluation, les audits et les outils pour protéger votre application web contre les attaquants.

Pourquoi la sécurité des applications web est-elle importante ?

Les applications web sont souvent utilisées pour stocker et traiter diverses données, allant des informations personnelles, des transactions commerciales, et également des paiements. Si nous laissons une application web avec une vulnérabilité, cela permettra aux attaquants de :

- voler les données, y compris les informations personnelles ou les informations financières (par exemple, numéro de carte de crédit, identifiant utilisateur, etc.)

- injecter des scripts malveillants ou des logiciels malveillants

- détourner les sessions des utilisateurs et prétendre être un utilisateur de cette application web

- prendre le contrôle du serveur et lancer une attaque de sécurité à grande échelle.

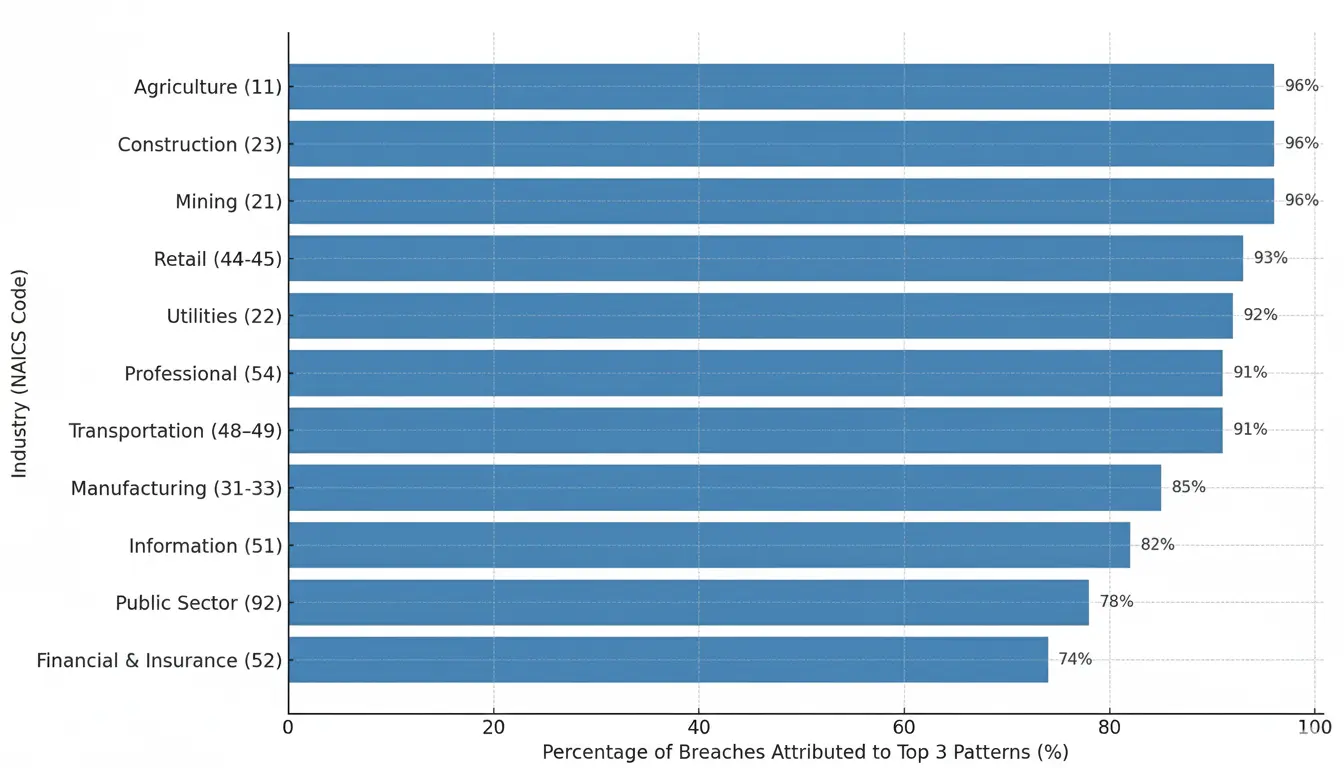

Les attaques contre les applications web deviennent également l’un des trois principaux modèles aux côtés de l’intrusion système et de l’ingénierie sociale dans divers secteurs.

Voici le graphique en barres montrant le pourcentage de violations attribuées aux trois principaux modèles (y compris les attaques de base contre les applications web) dans différents secteurs (sources : Verizon DBIR - 2025)

| Industrie (NAICS) | Les 3 principaux modèles représentent… |

|---|---|

| Agriculture (11) | 96% des violations |

| Construction (23) | 96% des violations |

| Extraction minière (21) | 96% des violations |

| Commerce de détail (44-45) | 93% des violations |

| Services publics (22) | 92% des violations |

| Transport (48–49) | 91% des violations |

| Professionnel (54) | 91% des violations |

| Fabrication (31-33) | 85% des violations |

| Information (51) | 82% des violations |

| Finances et assurances (52) | 74% des violations |

Si nous décomposons par région mondiale, cela nous donne une image plus claire de l’importance de la sécurité des applications web pour prévenir les menaces cybernétiques.

Données ci-dessous sur les modèles de classification des incidents (source : Verizon DBIR - 2025)

| Région mondiale | Les 3 principaux modèles de classification des incidents | Pourcentage de violations représentées par les 3 principaux modèles |

|---|---|---|

| Amérique latine et Caraïbes (LAC) | Intrusion système, Ingénierie sociale et Attaques de base sur les applications web | 99% |

| Europe, Moyen-Orient et Afrique (EMEA) | Intrusion système, Ingénierie sociale et Attaques de base sur les applications web | 97% |

| Amérique du Nord (NA) | Intrusion système, Tout le reste et Ingénierie sociale | 90% |

| Asie et Pacifique (APAC) | Intrusion système, Ingénierie sociale et Erreurs diverses | 89% |

Cet aperçu rend l’évaluation de la sécurité des applications web essentielle pour protéger l’application web contre une cyberattaque.

Problèmes courants de sécurité des applications web

Comprendre les problèmes typiques est la première étape pour sécuriser une application web. Voici les problèmes courants des applications web :

- Injection SQL : les attaquants manipulent les requêtes vers la base de données pour accéder ou modifier la base de données

- Cross-Site Scripting (XSS) : exécute un script malveillant qui s’exécute dans le navigateur de l’utilisateur, permettant à l’attaquant de voler les données de l’utilisateur

- Cross-Site Request Forgery (CSRF) : technique d’un attaquant pour faire exécuter à un utilisateur une action non désirée.

- Authentification défaillante : une authentification faible permet aux attaquants de se faire passer pour des utilisateurs.

- Références d’objets directs non sécurisées (IDOR) : URLs ou IDs exposés qui donnent aux attaquants accès au système

- Mauvaises configurations de sécurité : mauvaise configuration dans les conteneurs, le cloud, les APIs, le serveur qui ouvre la porte aux attaquants pour accéder au système

- Journalisation et surveillance insuffisantes : les violations passent inaperçues sans visibilité adéquate

Vous pouvez également vous référer au OWASP Top 10 pour obtenir des mises à jour sur les problèmes de sécurité les plus courants dans les applications web.

Meilleures pratiques de sécurité des applications web

Voici la meilleure pratique que vous pouvez utiliser pour minimiser les problèmes de sécurité dans votre application web :

- Adopter des normes de codage sécurisées : Suivez le cadre et les directives qui s’alignent avec le cycle de vie du développement logiciel sécurisé (SSDLC)

- Appliquer une authentification et une autorisation fortes : Utilisez des méthodes d’authentification fortes comme MFA, le contrôle d’accès basé sur les rôles (RBAC) et la gestion des sessions.

- Crypter les données : Protégez les données par cryptage, soit en transit (TLS/SSL) soit au repos (AES-256, etc.)

- Effectuer des tests réguliers et des audits de sécurité : Effectuez des tests de pénétration réguliers ou des évaluations de sécurité pour découvrir les problèmes de vulnérabilité émergents.

- Corriger et mettre à jour fréquemment : Gardez le cadre, le serveur et les bibliothèques à jour pour fermer les problèmes de vulnérabilité connus.

- Utiliser des pare-feu d’application Web (WAFs) : Empêchez le trafic malveillant d’atteindre votre application.

- Sécuriser les API : Appliquez des normes de sécurité à vos points de terminaison API.

- Mettre en œuvre la journalisation et la surveillance : Détectez les comportements suspects avec SIEM (Gestion des informations et des événements de sécurité) ou des outils de surveillance.

- Appliquer le principe du moindre privilège : Minimisez les permissions pour chaque base de données, application, services et utilisateurs. Ne donnez accès qu’à ce dont ils ont besoin.

- Former les développeurs et le personnel : Augmentez la sensibilisation à la sécurité en les formant à mettre en œuvre des normes de sécurité dans leur rôle.

Test de sécurité des applications Web

La vérification de la sécurité des applications web est un processus visant à identifier les vulnérabilités de l’application afin de la protéger contre les attaquants. Elle peut être effectuée à plusieurs étapes du développement, du déploiement et de l’exécution pour s’assurer que les vulnérabilités sont corrigées avant d’être exploitées par des attaquants.

Types de tests de sécurité des applications web :

- Test de sécurité des applications statiques (SAST) : analyse le code source pour trouver des vulnérabilités avant le déploiement

- Test de sécurité des applications dynamiques (DAST) : simule une attaque réelle sur une application en cours d’exécution pour découvrir des vulnérabilités.

- Test de sécurité des applications interactives (IAST) : combine SAST et DAST pour trouver des vulnérabilités, il analysera la réponse de chaque action pendant le test

- Test de pénétration : des hackers éthiques effectueront un test réel de l’application pour découvrir des vulnérabilités cachées qui pourraient être manquées par les tests automatisés

Avec Plexicus ASPM, ces différentes méthodes de test sont intégrées dans un workflow unique. La plateforme s’intègre directement dans le pipeline CI/CD, offrant aux développeurs un retour instantané sur des problèmes tels que des dépendances vulnérables, des secrets codés en dur ou des configurations non sécurisées, bien avant que les applications ne soient mises en production.

Liste de vérification des tests de sécurité des applications web

La liste de contrôle structurée vous aidera à trouver plus facilement les vulnérabilités. Vous pouvez utiliser la liste de contrôle ci-dessous pour sécuriser votre application web :

- Validation des entrées : pour éviter les injections SQL, XSS et les attaques par injection.

- Mécanismes d’authentification : appliquer l’authentification multi-facteurs et des politiques de mot de passe fortes.

- Gestion des sessions : assurer la sécurité des sessions et des cookies.

- Autorisation : vérifier que les utilisateurs ne peuvent accéder qu’aux ressources et actions permises par leurs rôles (pas d’escalade de privilèges).

- Points de terminaison API : vérifier pour éviter l’exposition de données sensibles.

- Gestion des erreurs : éviter d’afficher les détails du système dans les messages d’erreur.

- Journalisation et surveillance : s’assurer que le système peut également suivre les comportements inhabituels.

- Analyse des dépendances : rechercher les vulnérabilités dans les bibliothèques tierces.

- Configuration du cloud : s’assurer qu’il n’y a pas de mauvaise configuration, vérifier le principe du moindre privilège, sécuriser les clés et les rôles IAM appropriés.

Audit de sécurité des applications web

Un audit de sécurité des applications web est différent des tests de sécurité des applications web. Un audit vous offre un examen formel de votre programme de sécurité des applications. Pendant ce temps, l’objectif des tests de sécurité est de trouver des vulnérabilités ; l’objectif de l’audit de sécurité est de mesurer votre application par rapport aux normes, politiques et cadres de conformité.

Audit de sécurité des applications, y compris :

- pratiques de codage sécurisées pour le web

- cartographie de la conformité (par exemple, RGPD, HIPAA, etc.)

- analyse des dépendances tierces

- efficacité de la surveillance et de la réponse aux incidents

Un audit de sécurité aidera votre organisation à sécuriser l’application et à respecter les normes réglementaires.

Comment vérifier la sécurité des applications web

Les organisations effectuent souvent les étapes suivantes :

- Exécuter une analyse de sécurité automatisée (SCA, SAST, DAST)

- Effectuer des tests de pénétration manuels.

- Examiner la configuration sur le serveur, le conteneur et l’infrastructure cloud

- Auditer le contrôle d’accès et appliquer l’authentification multi-facteurs (MFA)

- Suivre la remédiation avec l’intégration de ticketing, comme Jira ou un outil similaire

Les plateformes comme Plexicus facilitent la vérification des vulnérabilités, d’autant plus que Plexicus fournit une remédiation par IA pour vous aider à accélérer la résolution des problèmes de sécurité.

FAQ : Sécurité des applications web

Q1 : Qu’est-ce que la sécurité des applications web ?

La sécurité des applications web est la mise en œuvre de la protection des applications web contre les menaces cybernétiques.

Q2 : Qu’est-ce que le test de sécurité des applications web ?

Un processus pour accéder, analyser et scanner les applications web avec diverses méthodes de test de sécurité (SAST, DAST, SCA, etc.) afin de trouver des vulnérabilités avant qu’elles ne soient exploitées par des attaquants.

Q3 : Quelles sont les meilleures pratiques de sécurité des applications web ?

Pratique pour mettre en œuvre une approche de sécurité dans les applications web, y compris la validation, le chiffrement, l’authentification et le patching régulier.

Q4 : Qu’est-ce qu’un audit de sécurité des applications web ?

Un audit est un examen formel de votre application de sécurité, souvent utilisé pour se conformer aux normes de conformité et réglementaires.

Q5 : Quels sont les outils d’évaluation de la sécurité des applications web ?

Ce sont des plateformes qui analysent, testent le code, les dépendances, la configuration, l’exécution et l’environnement pour trouver des vulnérabilités.

Q6 : Comment vérifier la sécurité des applications web ?

En combinant des analyses automatisées, des tests de pénétration, des audits et une surveillance continue. L’utilisation de plateformes intégrées comme Plexicus rationalise ce processus.