10 meilleurs outils ASPM en 2025 : Unifiez la sécurité des applications et obtenez une visibilité complète du code au cloud

La gestion de la posture de sécurité des applications (ASPM) aide les équipes DevSecOps à sécuriser les applications tout au long du cycle de vie logiciel, depuis le code initial jusqu’au déploiement dans le cloud.

Selon la Cloud Security Alliance (CSA), seulement 23 % des organisations ont une visibilité complète sur leur environnement cloud, et 77 % connaissent une transparence sous-optimale en matière de posture de sécurité. Il est également indiqué que Gartner prévoit que d’ici 2026, plus de 40 % des organisations développant des applications cloud-native adopteront la gestion de la posture de sécurité des applications (ASPM) pour unifier la gestion des vulnérabilités à travers le SDLC.

Ce changement concerne plus que l’efficacité du travail. Il s’agit d’obtenir la visibilité dont les organisations ont besoin pour rester sécurisées alors que les menaces continuent d’évoluer. L’ASPM aide les équipes à rester alignées et prêtes pour de nouveaux risques. Ce guide vous aidera à atteindre cet état final en explorant les 10 meilleurs outils ASPM disponibles sur le marché, détaillant leurs avantages, inconvénients, prix et meilleurs cas d’utilisation.

Pour plus de conseils sur la sécurisation de vos applications, consultez le blog Plexicus.

Pourquoi nous écouter ?

Nous avons des centaines d’équipes DevSecOps qui sécurisent leur application, leurs API et leur infrastructure en utilisant Plexicus.

Plexicus est positionné comme la première plateforme de remédiation native à l’IA, apportant une approche unique à la sécurité des applications. En combinant la détection de secrets, SAST, SCA, et le scan de vulnérabilités API dans une plateforme complète, Plexicus facilite la visualisation et la gestion des vulnérabilités de manière efficace. Plexicus développe des produits de sécurité et est approuvé par des équipes d’ingénierie et de sécurité dans le monde entier.

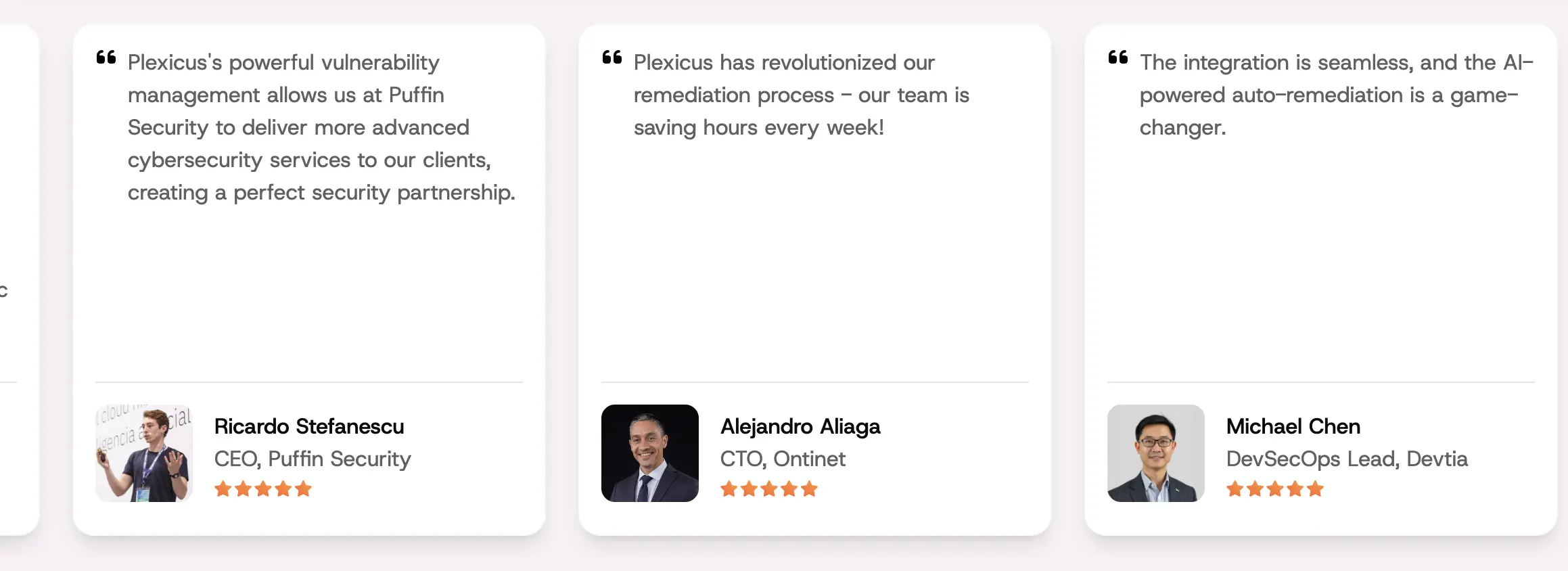

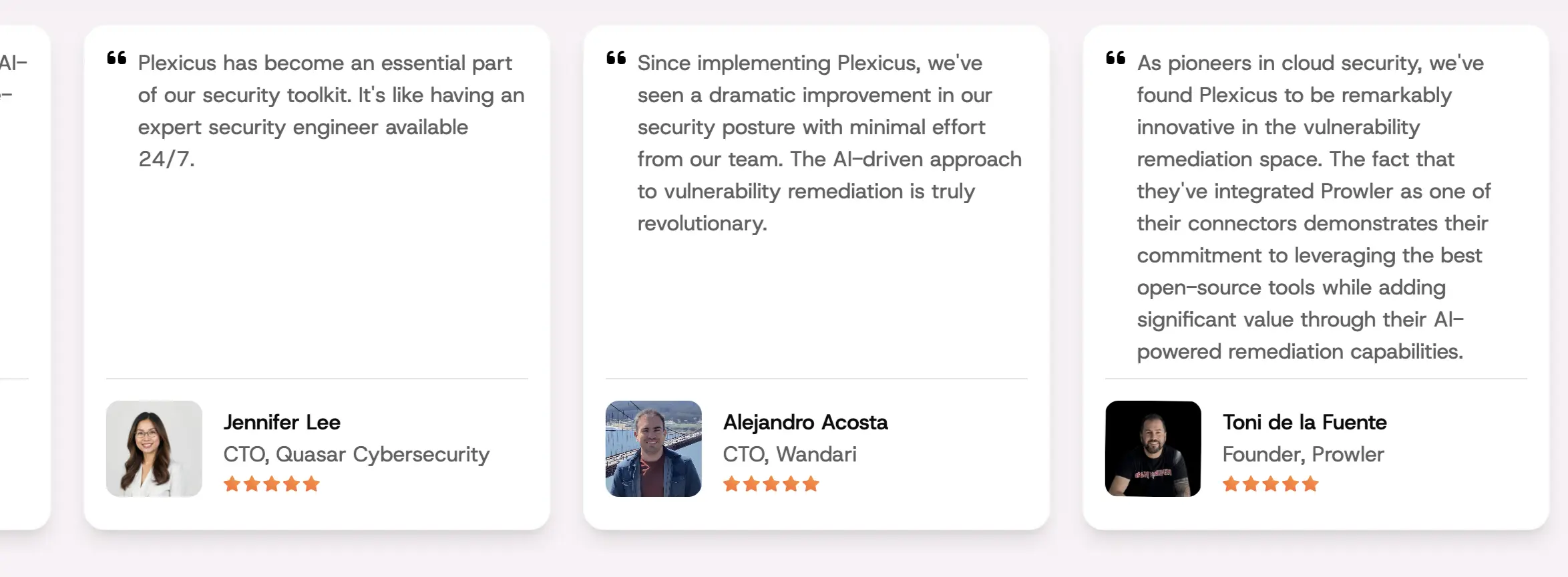

« Plexicus est devenu une partie essentielle de notre boîte à outils de sécurité. C’est comme avoir un ingénieur en sécurité expert disponible 24/7 » - Jennifer Lee, CTO Quasar Cyber Security.

Tableau de comparaison des outils ASPM

| Outil | Capacités principales | Force |

|---|---|---|

| Plexicus ASPM | SAST, SCA, DAST, Secrets, Config Cloud | Flux de travail unifié piloté par l’IA |

| Cycode | ASPM + intégration SCM | Visibilité approfondie DevSecOps |

| Apiiro | ASPM + Priorisation des risques | Contexte du code au cloud |

| Wiz | ASPM + Gestion de la posture de sécurité cloud (CSPM) | Visibilité complète cloud-native |

| ArmorCode | ASPM + Orchestration des vulnérabilités | Idéal pour les flux de travail d’entreprise |

| Kondukto | ASPM + Orchestration de la sécurité | Flux de travail centralisé des vulnérabilités |

| Checkmarx One | ASPM + Plateforme AppSec centrée sur le développeur | AppSec unifiée pour l’entreprise |

| Aikido Security | SAST + SCA + IaC | Configuration facile, sécurité tout-en-un |

| Backslash Security | ASPM au niveau du code pour les applications cloud-native | Contexte de code approfondi |

| Legit Security | ASPM natif IA | Léger, axé sur l’automatisation |

Meilleurs outils ASPM (Gestion de la posture de sécurité des applications) à vérifier pour sécuriser votre application

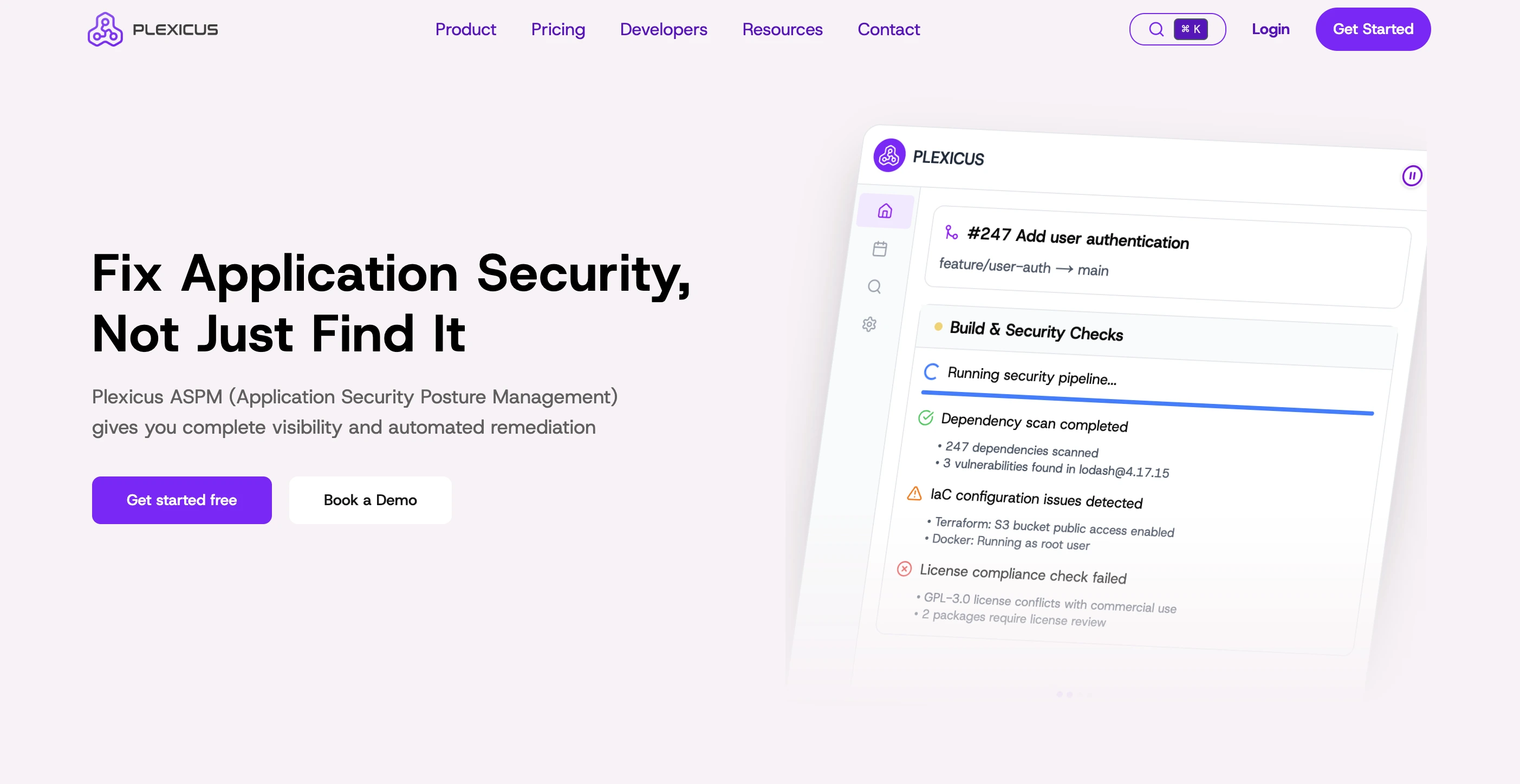

1. Plexicus ASPM

Plexicus ASPM est une plateforme unifiée de gestion de la posture de sécurité des applications conçue pour aider l’équipe devsecops à gérer efficacement la sécurité du code au cloud.

Contrairement aux outils cloisonnés, Plexicus unifie SAST, SCA, DAST, le scan des secrets, le scanner de vulnérabilités API, et les vérifications de configuration cloud, le tout dans un seul flux de travail.

Plexicus ASPM offre également une surveillance continue, une priorisation des risques, et une remédiation automatisée à travers votre chaîne d’approvisionnement logicielle. Il s’intègre aussi avec des outils de développement tels que GitHub, GitLab, les pipelines CI/CD, et plus encore pour permettre aux développeurs de travailler facilement avec leur pile technologique existante.

Caractéristiques clés :

- Analyse unifiée à travers le code, les dépendances, l’infrastructure et les API : La plateforme effectue une analyse statique du code, un scan des dépendances (SCA), des vérifications de l’infrastructure en tant que code (IaC), une détection des secrets et un scan des vulnérabilités API, le tout depuis une seule interface.

- Remédiation alimentée par l’IA : L’agent “Codex Remedium” génère automatiquement des correctifs de code sécurisés, des pull requests, des tests unitaires et de la documentation, permettant aux développeurs de résoudre les problèmes en un clic.

- Intégration de la sécurité Shift-Left : S’intègre parfaitement avec GitHub, GitLab, Bitbucket et les pipelines CI/CD pour que les développeurs détectent les vulnérabilités tôt, avant la production.

- Conformité des licences et gestion SBOM : Génère et maintient automatiquement le Software Bill of Materials SBOM, applique la conformité des licences et détecte les bibliothèques open-source vulnérables.

- Solution continue de vulnérabilité : Surveillance en temps réel et évaluation dynamique des risques à l’aide d’algorithmes propriétaires qui prennent en compte les données publiques, l’impact des actifs et le renseignement sur les menaces.

Avantages :

- Regroupe plusieurs domaines AppSec (SAST, SCA, DAST, API, cloud/IaC) en une seule plateforme, réduisant la dispersion des outils et simplifiant les flux de travail.

- Un flux de travail axé sur les développeurs avec une remédiation pilotée par l’IA réduit considérablement le temps de correction et la dépendance à la gestion manuelle de la sécurité.

- Il est conçu pour les environnements modernes de chaîne d’approvisionnement logicielle, y compris les microservices, les bibliothèques tierces, les API et le serverless, couvrant tout, du code au déploiement.

Inconvénients :

- En tant que plateforme complète, les organisations matures pourraient avoir besoin de personnaliser les intégrations pour couvrir des systèmes très anciens ou spécialisés.

- En raison de sa large capacité, les équipes peuvent nécessiter un peu plus de temps pour configurer et adopter pleinement les flux de travail automatisés.

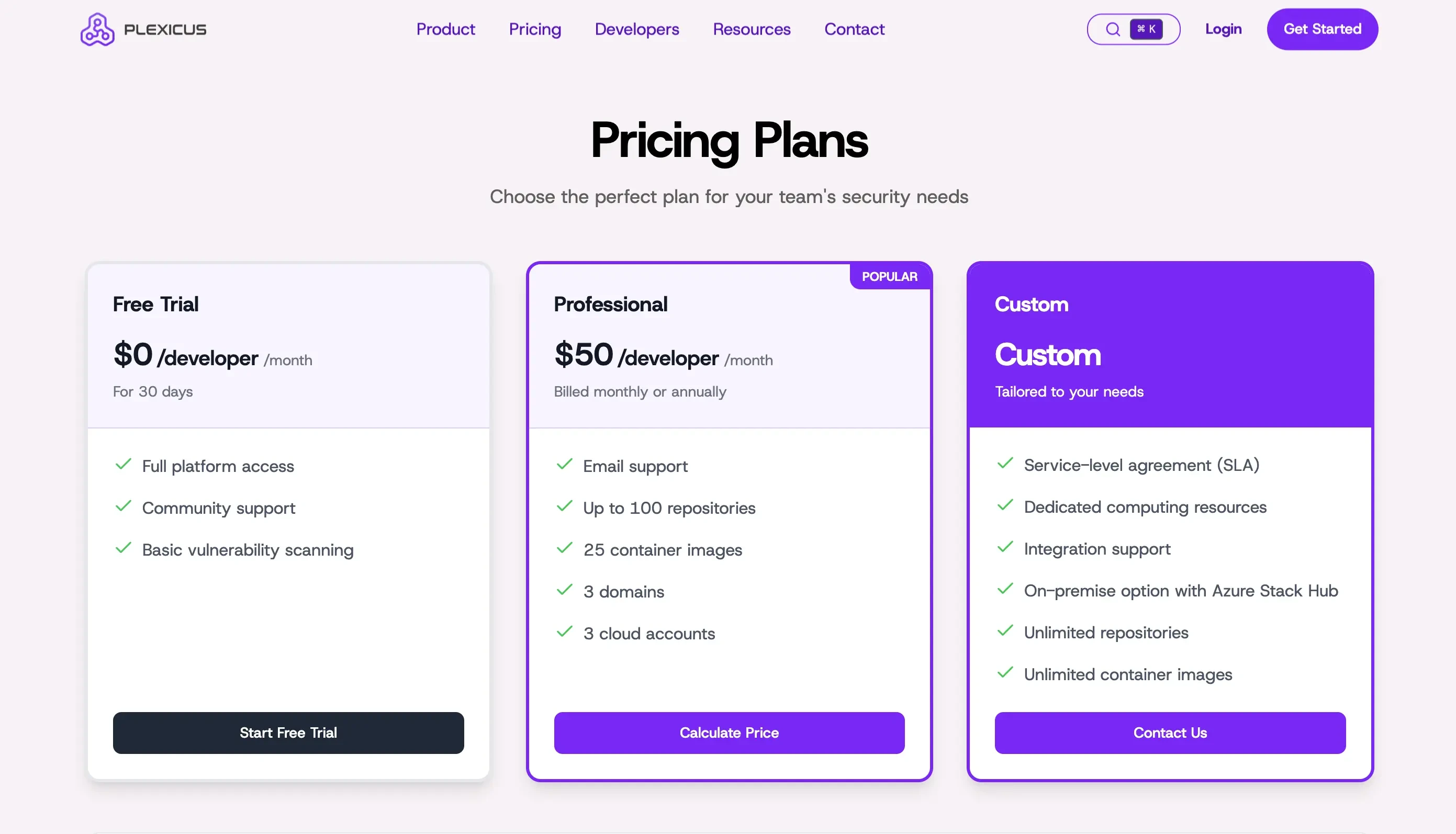

Tarification :

- Niveau gratuit disponible pendant 30 jours

- USD $50/développeur

- Tarification entreprise sur mesure tarification (contactez Plexicus pour un devis)

Idéal Pour :

Les équipes d’ingénierie et de sécurité qui cherchent à consolider leur pile AppSec, à s’éloigner des outils fragmentés, à automatiser la remédiation et à obtenir une visibilité unifiée sur le code, les dépendances, l’infrastructure et l’exécution.

Pourquoi Il Se Démarque :

La plupart des outils ne gèrent qu’une ou deux tâches, comme la SCA ou le scan d’API. Plexicus ASPM couvre l’ensemble du processus, de la détection des problèmes à leur résolution, permettant ainsi aux développeurs et aux équipes de sécurité de travailler ensemble. Son assistant IA aide à réduire les faux positifs et accélère les corrections, facilitant l’adoption par les équipes et la publication rapide des mises à jour sans compromettre la sécurité.

2. Cycode

Cycode est une plateforme mature de gestion de la posture de sécurité des applications (ASPM) conçue pour offrir aux organisations une visibilité de bout en bout, une priorisation et une remédiation tout au long de leur cycle de développement logiciel, du code au cloud.

Caractéristiques Clés :

- Gestion en temps réel de la posture de sécurité des applications qui connecte le code, les pipelines CI/CD, l’infrastructure de construction et les actifs en temps d’exécution.

- Graphique d’Intelligence des Risques (RIG) : corrèle les vulnérabilités, les données des pipelines et le contexte d’exécution pour attribuer des scores de risque et tracer les chemins d’attaque.

- Architecture de scan native plus ConnectorX : Cycode peut utiliser ses propres scanners (SAST, SCA, IaC, secrets) et ingérer les résultats de plus de 100 outils tiers.

- Support de flux de travail convivial pour les développeurs : s’intègre avec GitHub, GitLab, Bitbucket, Jira, et produit des conseils de correction riches en contexte.

Avantages :

- Fort pour les environnements de « fabrique de logiciels » de grande taille, les équipes avec de nombreux dépôts, pipelines CI/CD, et plusieurs outils de scan.

- Excellent pour la priorisation des risques et la réduction du bruit des alertes en liant les problèmes à l’impact commercial et à l’exploitabilité.

- Conçu pour les flux de travail SecDevOps modernes : réduit la friction de transfert entre le développement et la sécurité.

Inconvénients :

- En raison de ses capacités étendues, l’intégration et la configuration peuvent être plus complexes que pour des outils plus simples.

- Les détails de tarification et de niveaux sont moins transparents publiquement (devis d’entreprise uniquement).

Tarification : Devis personnalisé (tarification d’entreprise), non listé publiquement.

Idéal pour : Moyennes à grandes entreprises avec des pipelines DevSecOps complexes, de nombreux outils de scan déjà déployés, et un besoin de gestion unifiée de la posture.

3. Apiiro

Apiiro fournit une plateforme moderne de gestion de la posture de sécurité des applications (ASPM) qui se concentre sur la connexion du code, des pipelines et du contexte d’exécution en un système conscient des risques.

Apiiro utilise l’analyse de code en profondeur brevetée (Deep Code Analysis - DCA) pour construire un “graphique logiciel” unifié qui mappe les changements de code aux environnements déployés. Il utilise ensuite ce contexte pour la priorisation et la remédiation automatisée.

Caractéristiques principales :

- Inventaire approfondi du code, des dépendances open-source, des API et des actifs d’exécution via DCA.

- Ingestion des résultats des scanners tiers et corrélation en une seule plateforme pour la déduplication et la priorisation.

- Flux de travail de remédiation basés sur les risques qui lient les vulnérabilités aux propriétaires de code, au contexte commercial et à l’impact d’exécution.

- Intégration avec les pipelines SCM/CI/CD et les systèmes IT/ITSM (par exemple, ServiceNow) pour relier DevSecOps et la réponse d’entreprise.

Avantages :

- Riche en contexte : En mappant le logiciel du code à l’exécution, Apiiro aide à combler le manque de visibilité auquel de nombreuses équipes AppSec sont confrontées.

- Convivial pour les développeurs : S’intègre aux flux de travail de code (SCM, build) pour détecter les problèmes plus tôt et fournir des informations exploitables.

- Échelle d’entreprise : Traction prouvée dans les grandes organisations, avec une croissance rapportée de 275 % des nouvelles affaires en 2024 pour sa plateforme ASPM.

Inconvénients :

- Orienté entreprise : Les prix et la configuration ont tendance à s’adresser aux grandes organisations ; les petites équipes peuvent le trouver plus complexe.

- Courbe d’apprentissage : En raison de sa profondeur et de ses capacités contextuelles, l’intégration peut nécessiter plus de temps et de coordination entre les équipes.

Tarification :

- Non listée publiquement, tarification d’entreprise personnalisée requise.

Idéal pour :

Les organisations qui disposent de plusieurs outils AppSec (SAST, DAST, SCA, secrets, pipelines) et qui ont besoin d’une plateforme unifiée pour corréler les résultats, contextualiser les risques et automatiser la priorisation et la remédiation tout au long du cycle de vie de livraison du logiciel.

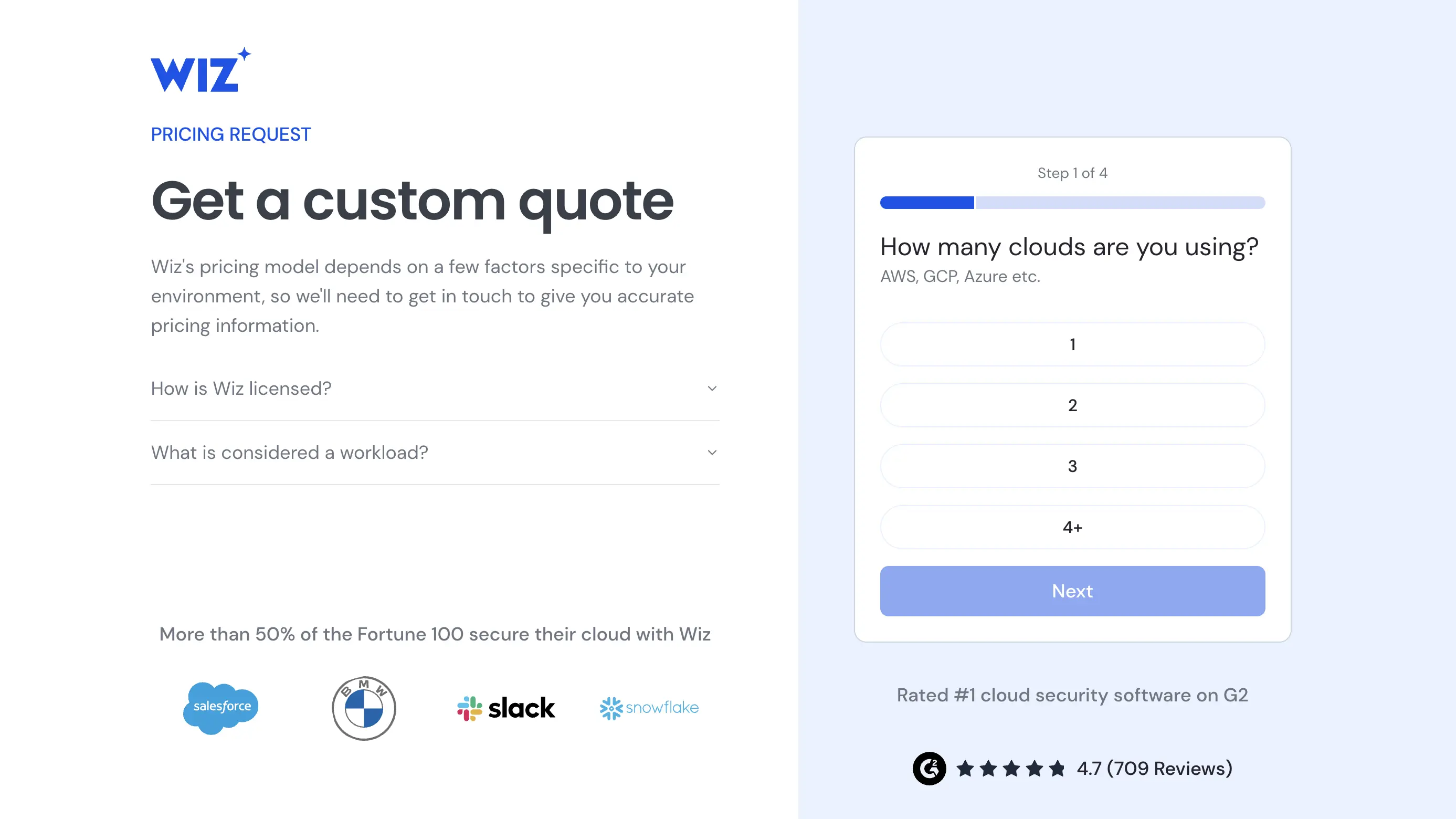

4. Wiz

Wiz est une plateforme de gestion de la posture de sécurité des applications (ASPM) de premier plan qui intègre le code, les pipelines, l’infrastructure cloud et l’exécution dans un graphe de sécurité unifié.

Caractéristiques clés :

- La visibilité du code au cloud relie le code source, les pipelines CI/CD, les ressources cloud et les actifs d’exécution dans un inventaire unique.

- La priorisation des risques basée sur le contexte évalue les vulnérabilités en fonction de l’accessibilité, de l’exposition, de la sensibilité des données et du potentiel de chemin d’attaque.

- Un moteur de politique unifié et des flux de travail de remédiation soutiennent des règles de sécurité cohérentes à travers le code, l’infrastructure et l’exécution.

- L’ingestion complète de scanners tiers ingère les résultats SAST, DAST, SCA dans son graphe de sécurité pour la corrélation.

Avantages :

- Fort pour les environnements cloud-native, hybrides et multi-cloud

- Excellent pour opérationnaliser l’ASPM au sein des équipes DevSecOps

- Réduit le bruit des alertes en se concentrant sur les problèmes exploitables plutôt que sur la seule sévérité

Inconvénients :

- Les prix sont généralement ciblés sur les entreprises de grande envergure.

- Certaines organisations peuvent le trouver plus axé sur le cloud/graphe de risque que sur les pipelines SAST purs.

Tarification : Devis d’entreprise personnalisés

Idéal pour : Les organisations cherchant une visibilité des risques du code au cloud avec une plateforme ASPM mature conçue pour des environnements modernes et distribués.

5. ArmorCode

La plateforme ASPM ArmorCode est une plateforme de gestion de la posture de sécurité des applications de niveau entreprise qui unifie les résultats des applications, de l’infrastructure, du cloud, des conteneurs et de la chaîne d’approvisionnement logicielle en une seule couche de gouvernance. Elle permet aux organisations de centraliser la gestion des vulnérabilités, de corréler les risques à travers les chaînes d’outils et d’automatiser les flux de travail de remédiation.

Caractéristiques clés :

- Agrège les données à travers plus de 285 intégrations (applications, infrastructure, cloud) et normalise plus de 25 à 40 milliards de résultats traités.

- Corrélation et remédiation pilotées par l’IA, l’agent “Anya” prend en charge les requêtes en langage naturel, la déduplication et les recommandations d’actions.

- Couche de gouvernance indépendante : ingestion d’outils indépendante des fournisseurs, évaluation des risques, orchestration des flux de travail et tableaux de bord au niveau exécutif.

- Support de la chaîne d’approvisionnement logicielle et SBOM : suit les dépendances, les mauvaises configurations, les expositions tierces à travers la construction et l’exécution.

Avantages :

- Idéal pour les grandes organisations complexes nécessitant une visibilité étendue sur le code, le cloud et l’infrastructure.

- Une automatisation puissante signifie moins de faux positifs et des cycles de remédiation plus rapides pour les équipes de sécurité et de développement.

Inconvénients :

- L’intégration et la configuration peuvent être intensives, moins adaptées aux très petites équipes sans pratiques AppSec matures.

- La tarification est personnalisée / uniquement pour les entreprises ; les petites équipes peuvent trouver le coût d’entrée élevé.

- Parce qu’il est conçu comme une couche d’orchestration/gouvernance plutôt qu’un scanner unique, il dépend de votre pile technologique existante et de votre préparation à l’intégration.

Tarification :

- Tarification d’entreprise personnalisée. Aucun niveau fixe listé publiquement.

Idéal pour :

Les entreprises et les équipes de sécurité qui disposent déjà de plusieurs outils de scan, de pipelines complexes ou d’environnements cloud hybrides, et qui nécessitent une couche de gestion de posture unifiée et d’automatisation pour aligner pleinement l’AppSec avec DevSecOps et les risques commerciaux.

6. Kondukto

Kondukto est une plateforme de gestion de la posture de sécurité des applications (ASPM) de niveau entreprise qui centralise les données de vulnérabilité de toute votre chaîne d’outils AppSec. Elle permet aux organisations d’unifier, d’orchestrer et d’automatiser leur flux de travail de sécurité, passant du bruit des outils à des informations exploitables.

Principales caractéristiques :

- Agrégation et normalisation des résultats provenant des sources SAST, SCA, DAST, IaC, conteneurs et SBOM, afin que toutes les données de sécurité soient centralisées sur une seule plateforme.

- Intégrations complètes et un modèle “Apportez Vos Propres Données” qui prend en charge plus de 100 scanners et outils de sécurité.

- Flux de travail d’automatisation et d’orchestration robustes : création de tickets, notifications (Slack, Teams, Email), règles de triage et de suppression automatiques.

- Gestion SBOM et suivi des risques pour les composants open-source, offrant une visibilité sur l’emplacement du code vulnérable ou non licencié dans votre portefeuille.

- Tableaux de bord basés sur les rôles avec des vues au niveau organisationnel, produit et projet, permettant aux CISOs, équipes AppSec et développeurs de voir ce qui est le plus important.

Avantages :

- Idéal pour les grandes organisations d’ingénierie complexes avec de nombreux scanners de vulnérabilités et outils de sécurité, elles obtiennent une vue “unique”.

- Une forte automatisation réduit le triage manuel et aide à rationaliser les flux de travail DevSecOps.

- Architecture flexible : prend en charge les déploiements cloud ou sur site, ce qui le rend adapté aux environnements hybrides.

Inconvénients :

- La mise en œuvre et l’intégration peuvent nécessiter plus d’efforts que des solutions ponctuelles plus simples, en particulier pour les petites équipes ou les organisations sans pratique AppSec mature.

- Le prix est uniquement sur devis personnalisé (non publié publiquement), ce qui rend l’évaluation initiale moins transparente.

- En raison de son ampleur, certaines fonctionnalités peuvent chevaucher les outils existants dans la pile, donc une stratégie de consolidation claire est nécessaire.

Tarification :

- Tarification d’entreprise personnalisée (basée sur devis), non publiée publiquement.

Idéal pour :

Les grandes entreprises ou organisations avec des pipelines DevSecOps matures qui utilisent déjà plusieurs outils AppSec et souhaitent unifier leur posture de vulnérabilité, prioriser les risques, automatiser les flux de travail et intégrer la sécurité tout au long du SDLC.

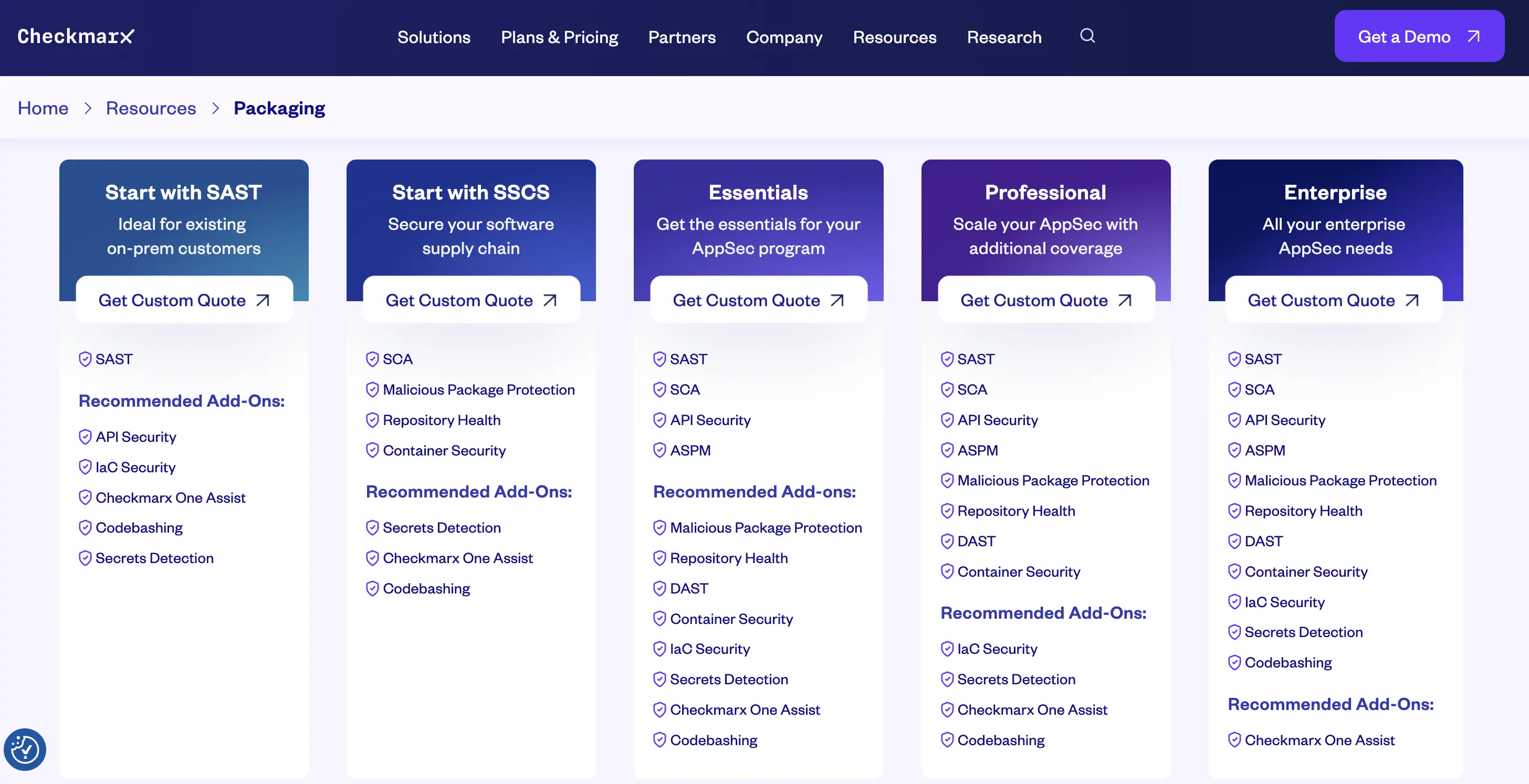

7. Checkmarx One ASPM

La plateforme ASPM de Checkmarx One offre une gestion de la posture de sécurité des applications de niveau entreprise en consolidant et corrélant les données de toute votre chaîne d’outils AppSec, couvrant SAST, SCA, DAST, la sécurité API, IaC, le scan de conteneurs, et plus encore.

Elle fournit des scores de risque d’application agrégés, corrèle les résultats d’outils non-Checkmarx via l’ingestion SARIF, et intègre le contexte d’exécution et de cloud dans ses flux de travail de priorisation des risques.

Caractéristiques clés :

- Gestion des risques d’application : Scores de risque agrégés par application, classés par impact commercial et exploitabilité.

- Apportez vos propres résultats : Ingère les résultats des outils AppSec externes (via SARIF/CLI) afin que vous n’ayez pas besoin de remplacer vos scanners existants.

- Visibilité du code au cloud : Capture les données de vulnérabilité à travers les environnements de pré-production, d’exécution et de cloud.

- Intégration fluide dans le flux de travail des développeurs : Intégré dans les IDE, les outils cloud et les systèmes de ticketing, et prend en charge plus de 50 langues et plus de 100 frameworks.

- Moteur de politique et de conformité : La gestion des politiques internes personnalisables aide à aligner les flux de travail AppSec avec les exigences commerciales et réglementaires.

Avantages :

- Adaptation forte aux entreprises avec une couverture AppSec étendue sur plusieurs domaines (code, cloud, chaîne d’approvisionnement).

- Intégration avancée permettant la coexistence des données des scanners anciens et modernes, réduisant la prolifération des outils.

- Fonctionnalités conviviales pour les développeurs (plugins IDE, priorisation automatisée des risques) facilitant l’extension de l’AppSec à travers les équipes.

Inconvénients :

- Les prix sont personnalisés pour les entreprises et ne sont pas publiquement listés ; les petites équipes peuvent trouver cela coûteux.

- La large fonctionnalité peut introduire des frais de configuration et d’intégration — les équipes ont besoin d’une maturité AppSec pour en tirer pleinement parti.

- Certaines petites organisations pourraient ne pas avoir besoin de l’ensemble complet des capacités et pourraient bénéficier d’outils plus simplifiés.

Tarification :

- Devis personnalisés pour les entreprises uniquement.

Idéal pour :

Les grandes organisations avec des pratiques DevSecOps matures qui nécessitent une plateforme ASPM unifiée et prête pour l’entreprise pour gérer la posture de sécurité des applications à travers le code, le cloud et l’exécution.

8. Aikido Security

Aikido Security est une plateforme de gestion de la posture de sécurité des applications (ASPM) tout-en-un conçue spécialement pour les startups et les équipes de développement de taille moyenne. Elle combine SAST, SCA, le scan IaC/configuration, les vérifications de posture des conteneurs et du cloud, et la détection de secrets, le tout depuis une interface unique. Selon son site web, elle cible les équipes qui veulent « sécuriser votre code, cloud et exécution dans un système centralisé. »

Caractéristiques clés :

- Analyse unifiée à travers le code, les dépendances, les conteneurs, l’IaC et les ressources cloud.

- Flux de travail convivial pour les développeurs avec triage automatique et suggestions de remédiation “en un clic”.

- Intégration rapide et déploiement léger : s’intègre avec GitHub, GitLab, Bitbucket, Slack, Jira, et une grande partie de l’écosystème CI/CD.

- Tarification transparente et plan gratuit : inclut des outils de scan de code + secrets ; les niveaux payants évoluent avec le nombre de dépôts, de conteneurs, de comptes cloud.

Avantages :

- L’intégration rapide le rend idéal pour les petites équipes ou les startups en pleine croissance.

- Une UX forte pour les développeurs se concentre sur la réduction du bruit et permet des flux de travail axés sur la correction (AutoTriage, intégration GUI).

- Tarification abordable avec des niveaux clairs et un plan gratuit, rendant l’ASPM accessible.

Inconvénients :

- Bien qu’il couvre de nombreux domaines AppSec, il offre comparativement moins de contrôles ou d’intégrations de niveau entreprise que les plateformes héritées.

- La personnalisation peut être plus limitée pour les très grandes entreprises avec des systèmes hérités complexes.

- N’expose pas toujours toute la profondeur des analyses de risque en temps réel/cloud par rapport aux solutions axées sur les entreprises.

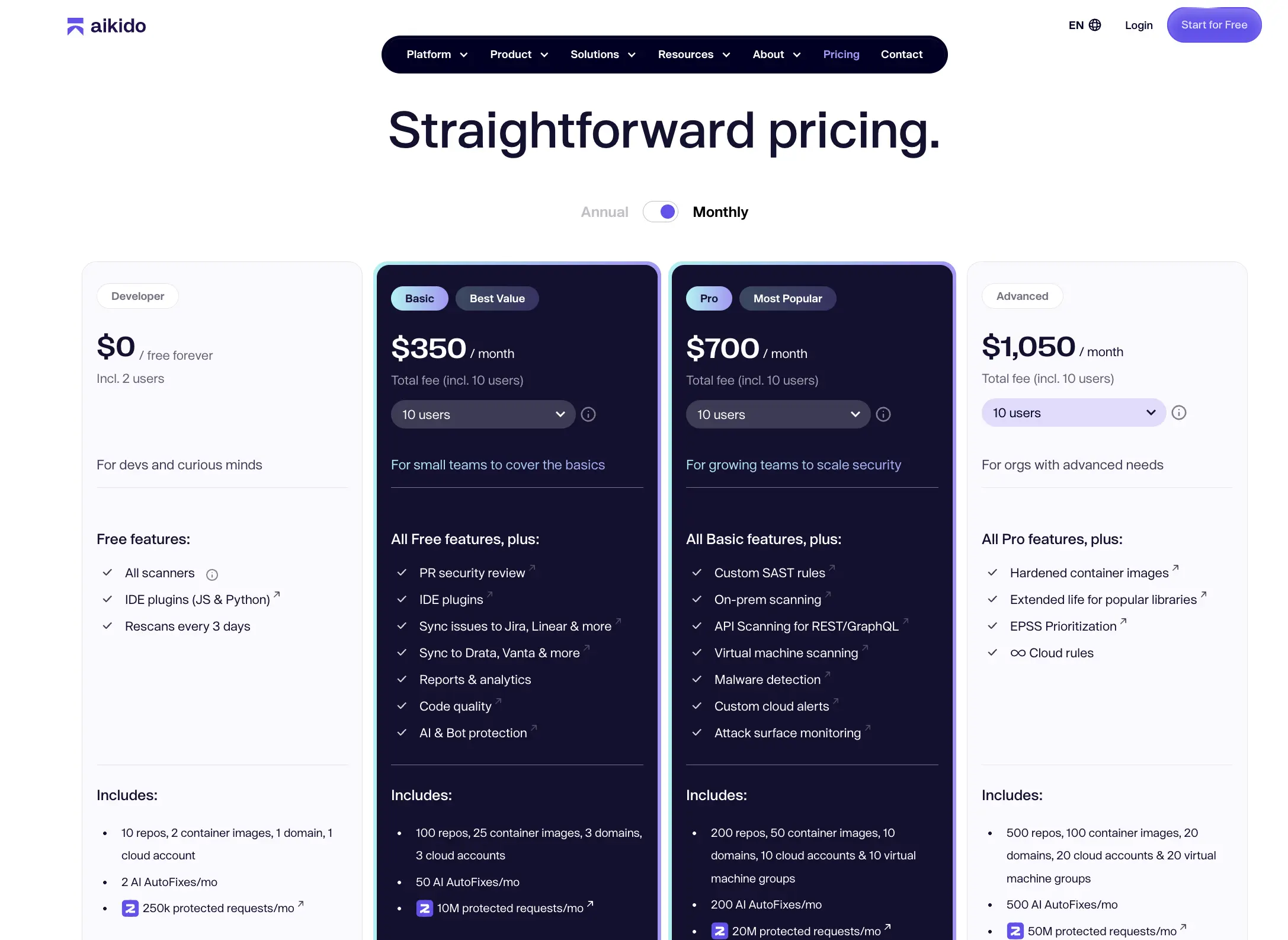

Tarification :

- Niveau gratuit disponible

- Les plans payants commencent à environ 350 $/mois par utilisateur.

Idéal pour :

Startups, scale-ups, et équipes DevSecOps de taille moyenne qui souhaitent intégrer l’ASPM tôt, unifier leur chaîne d’outils de scan, et remédier rapidement aux vulnérabilités sans lourdeurs administratives ou processus d’entreprise complexes.

9. Backslash Security

Backslash Security propose une plateforme puissante de gestion de la posture de sécurité des applications (ASPM) avec un fort accent sur l’analyse de l’accessibilité et de l’exploitabilité, permettant aux équipes de sécurité produit, AppSec et d’ingénierie de découvrir des flux de code critiques et des vulnérabilités à haut risque à travers le code, les dépendances et les contextes natifs du cloud.

Leur site Web met également en avant un focus sur le “vibe-coding” et la sécurisation des écosystèmes de développement pilotés par l’IA (agents IDE, règles de prompt, workflows de codage IA), ce qui le rend explicitement pertinent pour les équipes utilisant le codage assisté par agent/Gen-AI.

Caractéristiques clés :

- Analyse approfondie de l’accessibilité et des flux toxiques : identifie les vulnérabilités qui sont réellement exploitables et accessibles plutôt que des découvertes superficielles.

- Ingestion complète des résultats de SAST, SCA, SBOM, détection de secrets et VEX (Vulnerability Exploitability Exchange).

- Tableaux de bord centrés sur l’application avec contexte cloud, reliant le risque basé sur le code à la posture de déploiement/exécution.

- Workflows d’automatisation : assigne les problèmes au bon développeur, inclut les chemins de preuve et s’intègre aux chaînes d’outils CI/CD/hybrides.

Avantages :

- Excellent pour les organisations traitant des pipelines complexes cloud/IA/code où l’accessibilité et le contexte comptent plus que le simple nombre de vulnérabilités.

- Conçu explicitement pour les pratiques de développement modernes (y compris le codage assisté par IA / “vibe coding”), idéal lorsque les équipes de développement utilisent de nombreux outils, agents, LLM, etc.

- Une logique de priorisation forte aide à réduire la fatigue des alertes et à concentrer les efforts sur les problèmes à fort impact.

Inconvénients :

- Parce qu’il est orienté vers les écosystèmes de développement modernes et à l’échelle de l’entreprise, les petites équipes ou les stacks héritées peuvent trouver la configuration plus complexe.

- Les prix sont personnalisés/uniquement pour les entreprises, donc les coûts d’entrée peuvent être plus élevés que pour des outils ASPM plus simples.

- Certains ensembles de fonctionnalités sont très spécialisés (par exemple, “sécurité du codage d’ambiance”) et peuvent être excessifs pour les équipes qui n’utilisent pas ces flux de travail.

Tarification :

- Devis personnalisé pour entreprise uniquement (tarification publique non publiée).

Idéal pour :

Grandes entreprises, équipes de sécurité des produits, ou organisations avec des pipelines DevSecOps matures et des stacks de développement modernes (microservices, fortement open-source, workflows pilotés par Gen-AI/agents) qui ont besoin d’une couverture ASPM contextuelle approfondie plutôt que d’une simple agrégation de scans.

10. Legit Security

Legit Security est une plateforme de gestion de la posture de sécurité des applications (ASPM) native à l’IA, conçue pour les usines de logiciels modernes. Elle automatise la découverte, la priorisation et la remédiation des risques AppSec à travers le code, les dépendances, les pipelines et les environnements cloud.

Caractéristiques clés :

- Couverture Code-to-Cloud : S’intègre à tous les systèmes et outils de test AppSec utilisés dans le développement et le déploiement pour fournir une vue centralisée des vulnérabilités, des mauvaises configurations, des secrets et du code généré par l’IA.

- Orchestration, Corrélation et Dé-Duplication AppSec : Agrège les résultats des analyses (SAST, SCA, DAST, secrets) et corrèle ou déduplique les résultats pour ne mettre en évidence que ceux qui comptent.

- Remédiation de la Cause Racine : Identifie des actions de remédiation uniques qui traitent plusieurs problèmes à la fois, minimisant l’effort des développeurs et accélérant la réduction des risques.

- Évaluation Contextualisée des Risques : Utilise l’IA pour évaluer l’impact commercial, la conformité, l’utilisation du code GenAI, les API, l’accessibilité internet et d’autres facteurs pour prioriser les corrections qui s’alignent avec le risque commercial.

- Découverte et Garde-fous IA : Détecte le code généré par l’IA, applique des garde-fous de sécurité autour de l’utilisation de GenAI et s’intègre avec les assistants de codage IA—traitant les risques des flux de travail “vibe-coding”.

Avantages :

- Excellent pour les organisations adoptant le développement assisté par IA/LLM ou traitant des pipelines complexes, des dépendances et des flux de travail de développement modernes.

- Logique de priorisation forte et flux de travail conviviaux pour les développeurs, réduisant le bruit des alertes et permettant une action plus rapide.

- Prend en charge la visibilité complète de la chaîne d’approvisionnement logicielle, la détection des secrets et la remédiation contextuelle.

Inconvénients :

- Conçu pour les équipes moyennes à grandes, les équipes plus petites peuvent trouver la plateforme plus complète que nécessaire.

- Les prix sont personnalisés et non publics ; cela peut nécessiter un engagement budgétaire plus élevé.

- L’intégration et l’intégration peuvent être plus complexes en raison de l’étendue de la couverture et des fonctionnalités.

Tarification :

Devis d’entreprise personnalisés. Le prix de base public n’est pas publié.

Idéal pour :

Les équipes DevSecOps et les organisations de sécurité produit qui ont besoin d’intégrer la gestion de la posture dans les flux de travail de développement modernes (« vibe-coding »), de sécuriser le code généré par l’IA, de gérer des écosystèmes d’outils complexes et de réduire le temps entre la détection et la remédiation.

Sécuriser le Code vers le Cloud avec Plexicus ASPM

Les outils ASPM sont le prochain saut dans la gestion de la sécurité des applications, clarifiant les pipelines AppSec fragmentés.

Ils unifient les informations, automatisent la réponse et fournissent une visibilité en temps réel, transformant la sécurité d’un centre de coûts réactif en un avantage proactif.

Alors que d’autres plateformes ASPM se concentrent sur l’orchestration ou la gouvernance d’entreprise, Plexicus ASPM adopte une approche axée sur le développeur et pilotée par l’IA, conçue pour rendre AppSec plus rapide, plus intelligent et plus facile à adopter.

1. Sécurité unifiée du Code au Cloud sur une seule plateforme

La plupart des organisations jonglent avec plusieurs outils : SAST pour le code, SCA pour les dépendances, DAST pour l’exécution, et des tableaux de bord séparés pour les secrets ou les API.

Plexicus les unifie tous dans un flux de travail continu, offrant une visibilité complète sur le code, les dépendances, l’infrastructure et l’exécution.

2. Moteur de Remédiation Alimenté par l’IA (« Codex Remedium »)

Au lieu de s’arrêter à la détection, Plexicus aide les équipes à corriger automatiquement les vulnérabilités.

L’agent IA peut générer des correctifs de code sécurisés, des pull requests et de la documentation, réduisant le temps moyen de correction (MTTR) jusqu’à 80%.

3. Conçu pour les développeurs, apprécié par les équipes de sécurité

Contrairement aux plateformes de sécurité héritées qui perturbent le flux des développeurs, Plexicus s’intègre parfaitement avec GitHub, GitLab, Bitbucket et les pipelines CI/CD.

Les développeurs obtiennent des corrections exploitables dans leur flux de travail, sans changement de contexte, sans friction.

4. Intelligence des risques en temps réel

Plexicus réunit l’intelligence des menaces, l’exposition des actifs et les données d’exploitation pour créer des scores de risque dynamiques. Cela aide les équipes à se concentrer sur les risques réels et exploitables au lieu de simplement ce qui semble grave dans les rapports.

5. Sécurité qui évolue avec vous

Des startups aux entreprises, Plexicus offre des options de tarification et de déploiement flexibles, avec un niveau gratuit pour les petites équipes et une automatisation d’entreprise pour les grandes organisations.

Il évolue avec votre maturité AppSec, et non contre elle.

En bref :

Plexicus ASPM vous aide à réduire le nombre d’outils supplémentaires, à résoudre les problèmes plus rapidement avec l’IA, et à tout voir, du code au cloud, tout en permettant à vos développeurs de progresser rapidement. Commencez par une victoire rapide : scannez l’un de vos dépôts en seulement cinq minutes pour voir par vous-même la puissance de Plexicus. Découvrez une intégration transparente et des informations immédiates, et faites le premier pas vers l’amélioration de la sécurité de vos applications. Essayez-le gratuitement dès aujourd’hui.

FAQ

1. Qu’est-ce que l’ASPM ?

ASPM (Application Security Posture Management) est une approche unifiée pour gérer les résultats de sécurité des applications tout au long du SDLC.

2. En quoi l’ASPM est-il différent du SAST ou du SCA ?

Le SAST et le SCA se concentrent sur l’analyse de certains aspects du code, tandis que l’ASPM unifie les résultats, ajoute du contexte et priorise la remédiation.

3. Ai-je besoin de l’ASPM si j’utilise déjà plusieurs outils de sécurité ?

Oui. L’ASPM consolide les rapports fragmentés et aide à prioriser efficacement les vulnérabilités.

4. L’ASPM est-il uniquement destiné aux entreprises ?

Non, des outils comme Plexicus rendent l’ASPM accessible aux startups et aux PME avec des solutions SAST gratuites et une automatisation pilotée par l’IA.