Mejores herramientas SCA en 2025 | Análisis de Composición de Software

Descubre las mejores herramientas SCA en 2025 para escanear dependencias, gestionar vulnerabilidades y fortalecer la seguridad de las aplicaciones.

Mejores Herramientas SCA en 2025: Escanea Dependencias, Asegura Tu Cadena de Suministro de Software

¿Necesitas Herramientas SCA para Asegurar Aplicaciones?

Las aplicaciones modernas dependen mucho de bibliotecas de terceros y de código abierto. Esto acelera el desarrollo, pero también aumenta el riesgo de ataques. Cada dependencia puede introducir problemas como fallos de seguridad sin parchear, licencias riesgosas o paquetes desactualizados. Las herramientas de Análisis de Composición de Software (SCA) ayudan a abordar estos problemas.

Análisis de Composición de Software (SCA) en ciberseguridad te ayuda a identificar dependencias vulnerables (componentes de software externos con problemas de seguridad), monitorear el uso de licencias y generar SBOMs (Listas de Materiales de Software, que enumeran todos los componentes de software en tu aplicación). Con la herramienta de seguridad SCA adecuada, puedes detectar vulnerabilidades en tus dependencias antes, antes de que los atacantes las exploten. Estas herramientas también ayudan a minimizar los riesgos legales de licencias problemáticas.

¿Por Qué Escucharnos?

En Plexicus, ayudamos a organizaciones de todos los tamaños a fortalecer su seguridad de aplicaciones. Nuestra plataforma reúne SAST, SCA, DAST, escaneo de secretos y seguridad en la nube en una sola solución. Apoyamos a las empresas en cada etapa para asegurar sus aplicaciones.

“Como pioneros en seguridad en la nube, hemos encontrado que Plexicus es notablemente innovador en el espacio de remediación de vulnerabilidades. El hecho de que hayan integrado Prowler como uno de sus conectores demuestra su compromiso de aprovechar las mejores herramientas de código abierto mientras añaden un valor significativo a través de sus capacidades de remediación impulsadas por IA”

Jose Fernando Dominguez

CISO, Ironchip

Comparación rápida de las mejores herramientas SCA en 2025

| Plataforma | Características principales / Fortalezas | Integraciones | Precios | Mejor para | Contras / Límites |

|---|---|---|---|---|---|

| Plexicus ASPM | ASPM unificado: SCA, SAST, DAST, secretos, IaC, escaneo en la nube; remediación AI; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Prueba gratuita; $50/mes/desarrollador; Personalizado | Equipos que necesitan una postura de seguridad completa en uno | Puede ser excesivo solo para SCA |

| Snyk Open Source | Enfoque en desarrolladores; escaneo SCA rápido; código+contenedor+IaC+licencia; actualizaciones activas | IDE, Git, CI/CD | Gratis; Pagado desde $25/mes/desarrollador | Equipos de desarrollo que necesitan código/SCA en la tubería | Puede volverse caro a gran escala |

| Mend (WhiteSource) | Enfocado en SCA; cumplimiento; parcheo; actualizaciones automáticas | Principales plataformas | ~$1000/año por desarrollador | Empresas: cumplimiento y escala | Interfaz compleja, caro para equipos grandes |

| Sonatype Nexus Lifecycle | SCA + gobernanza de repositorio; datos ricos; se integra con Nexus Repo | Nexus, herramientas principales | Nivel gratuito; $135/mes repositorio; $57.50/usuario/mes | Grandes organizaciones, gestión de repositorios | Curva de aprendizaje, costo |

| GitHub Advanced Security | SCA, secretos, escaneo de código, gráfico de dependencias; nativo para flujos de trabajo de GitHub | GitHub | $30/colaborador/mes (código); $19/mes secretos | Equipos de GitHub que quieren una solución nativa | Solo para GitHub; precio por colaborador |

| JFrog Xray | Enfoque DevSecOps; fuerte soporte SBOM/licencia/OSS; se integra con Artifactory | IDE, CLI, Artifactory | $150/mes (Pro, nube); Empresa alto | Usuarios existentes de JFrog, gestores de artefactos | Precio, mejor para organizaciones grandes/JFrog |

| Black Duck | Datos profundos de vulnerabilidades y licencias, automatización de políticas, cumplimiento maduro | Principales plataformas | Basado en cotización (contactar ventas) | Grandes organizaciones reguladas | Costo, adopción más lenta para nuevas pilas |

| FOSSA | SCA + automatización de SBOM y licencias; amigable para desarrolladores; escalable | API, CI/CD, principales VCS | Gratis (limitado); $23/proyecto/mes Biz; Empresa | Cumplimiento + clústeres SCA escalables | Gratis es limitado, el costo escala rápido |

| Veracode SCA | Plataforma unificada; detección avanzada de vulnerabilidades, informes, cumplimiento | Varias | Contactar ventas | Usuarios empresariales con amplias necesidades de AppSec | Precio alto, incorporación más compleja |

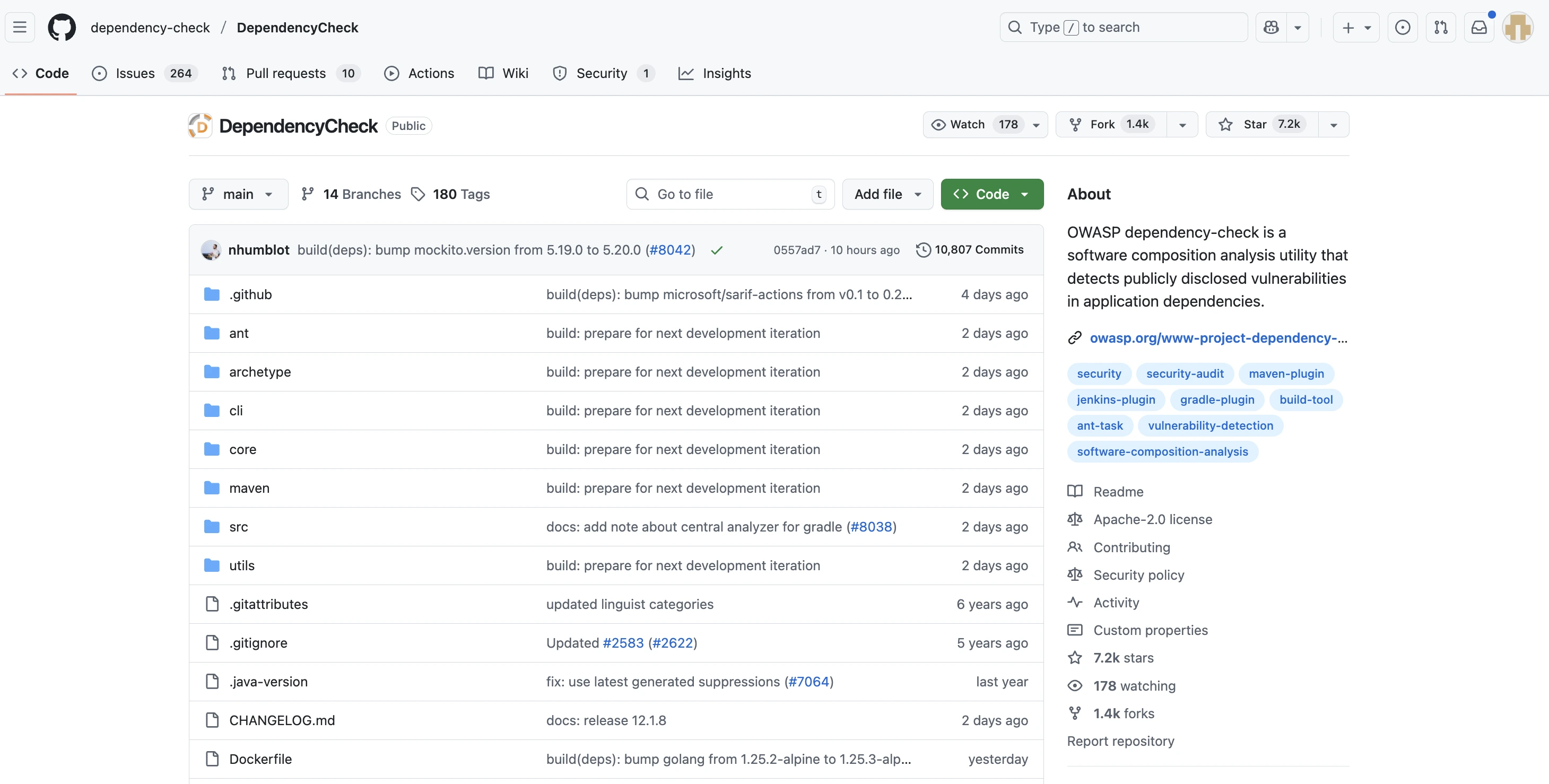

| OWASP Dependency-Check | Código abierto, cubre CVEs a través de NVD, amplio soporte de herramientas/plugins | Maven, Gradle, Jenkins | Gratis | OSS, equipos pequeños, necesidades de costo cero | Solo CVEs conocidos, paneles básicos |

Los 10 Mejores Herramientas de Análisis de Composición de Software (SCA)

1. Plexicus ASPM

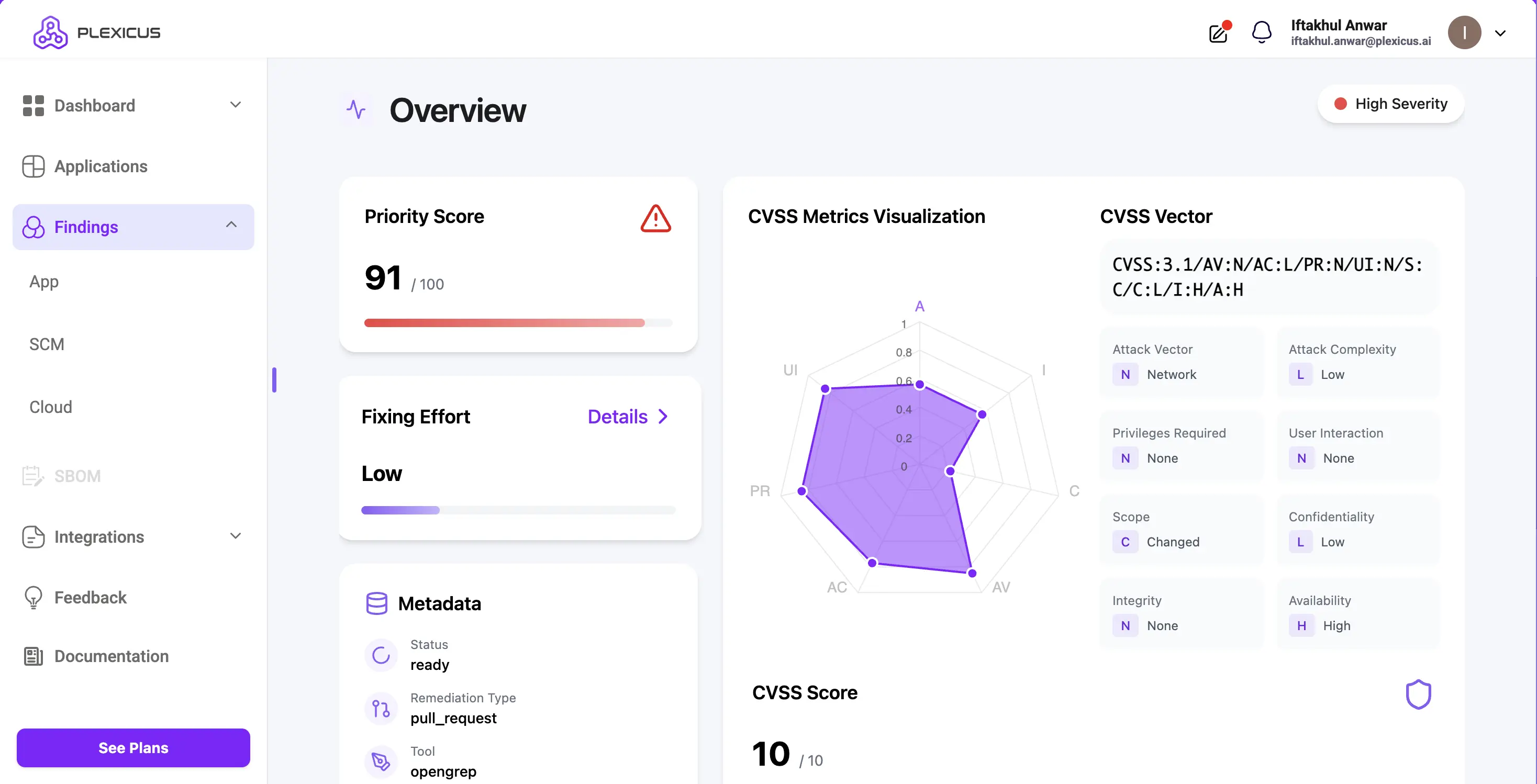

Plexicus ASPM es más que solo una herramienta SCA; es una plataforma completa de Gestión de Postura de Seguridad de Aplicaciones (ASPM). Unifica SCA, SAST, DAST, detección de secretos y escaneo de configuraciones incorrectas en la nube en una sola solución.

Las herramientas tradicionales solo generan alertas, pero Plexicus va más allá con un asistente impulsado por IA que ayuda a corregir vulnerabilidades automáticamente. Esto reduce los riesgos de seguridad y ahorra tiempo a los desarrolladores al combinar diferentes métodos de prueba y correcciones automatizadas en una sola plataforma.

Ventajas:

- Panel unificado para todas las vulnerabilidades (no solo SCA)

- El motor de priorización reduce el ruido.

- Integraciones nativas con GitHub, GitLab, Bitbucket y herramientas CI/CD

- Generación de SBOM y cumplimiento de licencias incorporados

Desventajas:

- Puede parecer un producto excesivo si solo deseas la funcionalidad SCA

Precios:

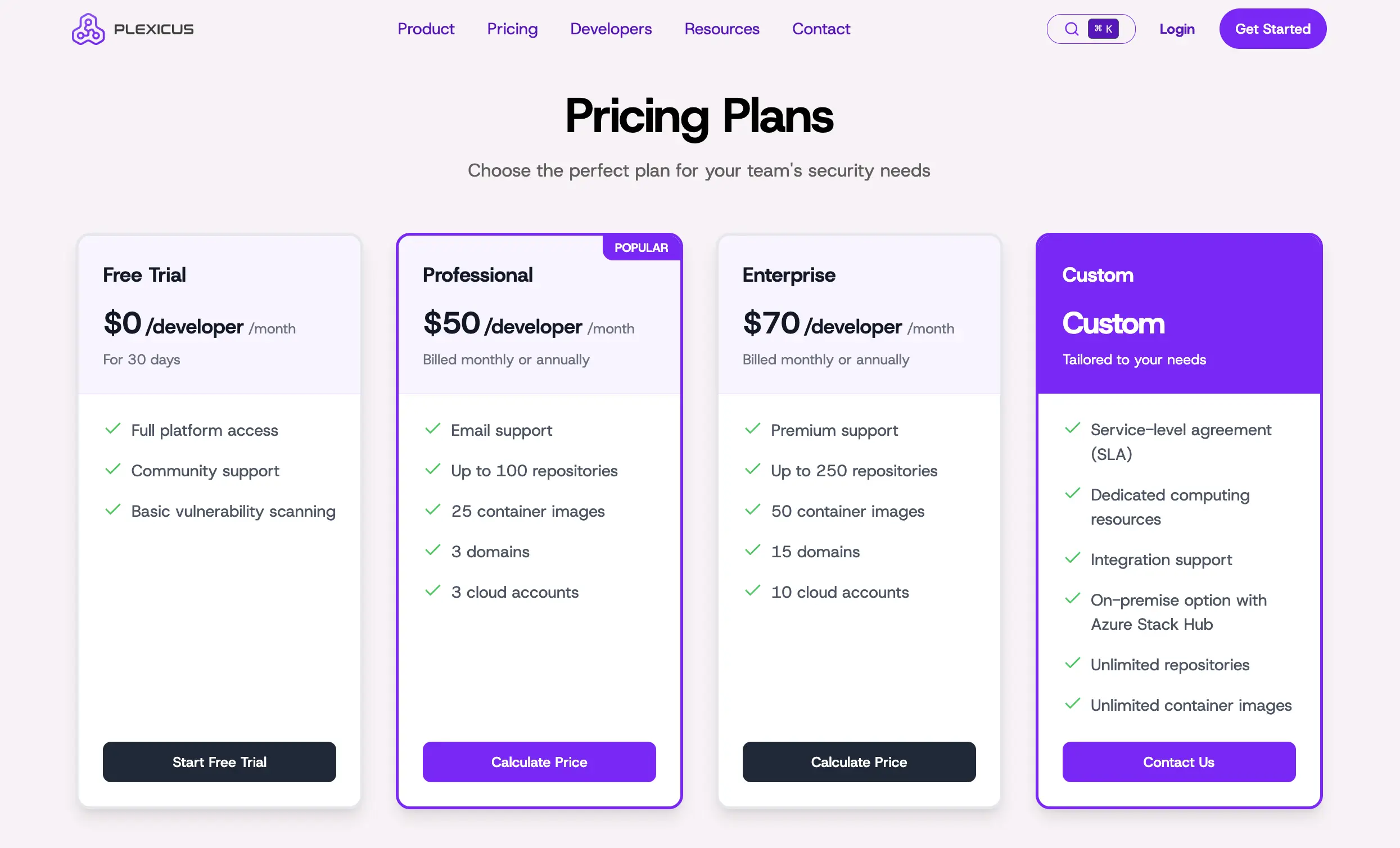

- Prueba gratuita por 30 días

- $50/mes por desarrollador

- Contacta a ventas para un nivel personalizado.

Mejor para: Equipos que quieren ir más allá del SCA con una única plataforma de seguridad.

2. Snyk Open Source

Snyk open-source es una herramienta SCA orientada al desarrollador que escanea dependencias, señala vulnerabilidades conocidas e integra con tu IDE y CI/CD. Sus características SCA son ampliamente utilizadas en flujos de trabajo DevOps modernos.

Pros:

- Fuerte experiencia para desarrolladores

- Excelentes integraciones (IDE, Git, CI/CD)

- Cubre cumplimiento de licencias, escaneo de contenedores e Infraestructura como Código (IaC)

- Gran base de datos de vulnerabilidades y actualizaciones activas

Contras:

- Puede volverse costoso a gran escala

- El plan gratuito tiene características limitadas.

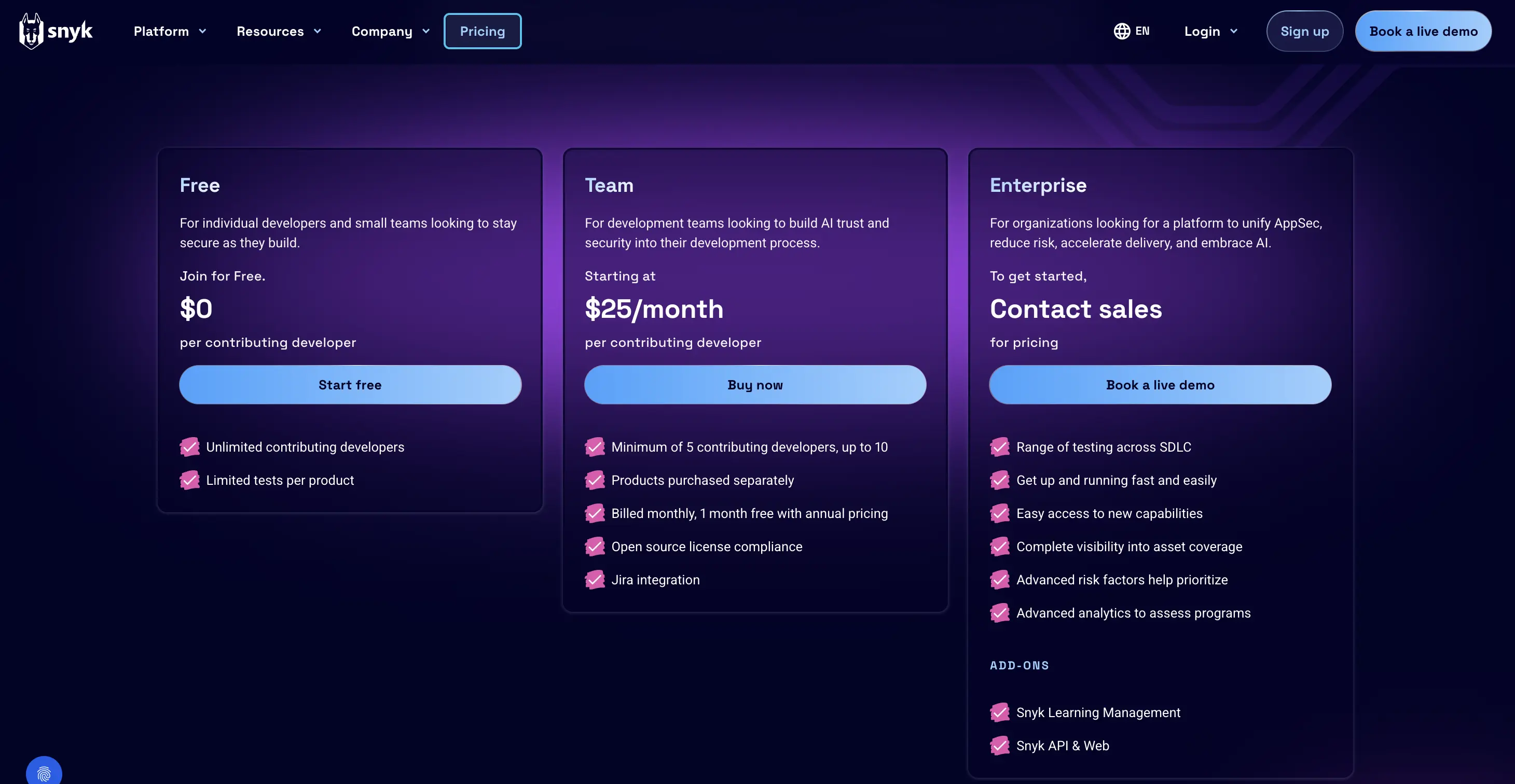

Precios:

- Gratis

- De pago desde $25/mes por desarrollador, mínimo 5 desarrolladores

Mejor para: Equipos de desarrolladores que quieren un analizador de código rápido + SCA en sus pipelines.

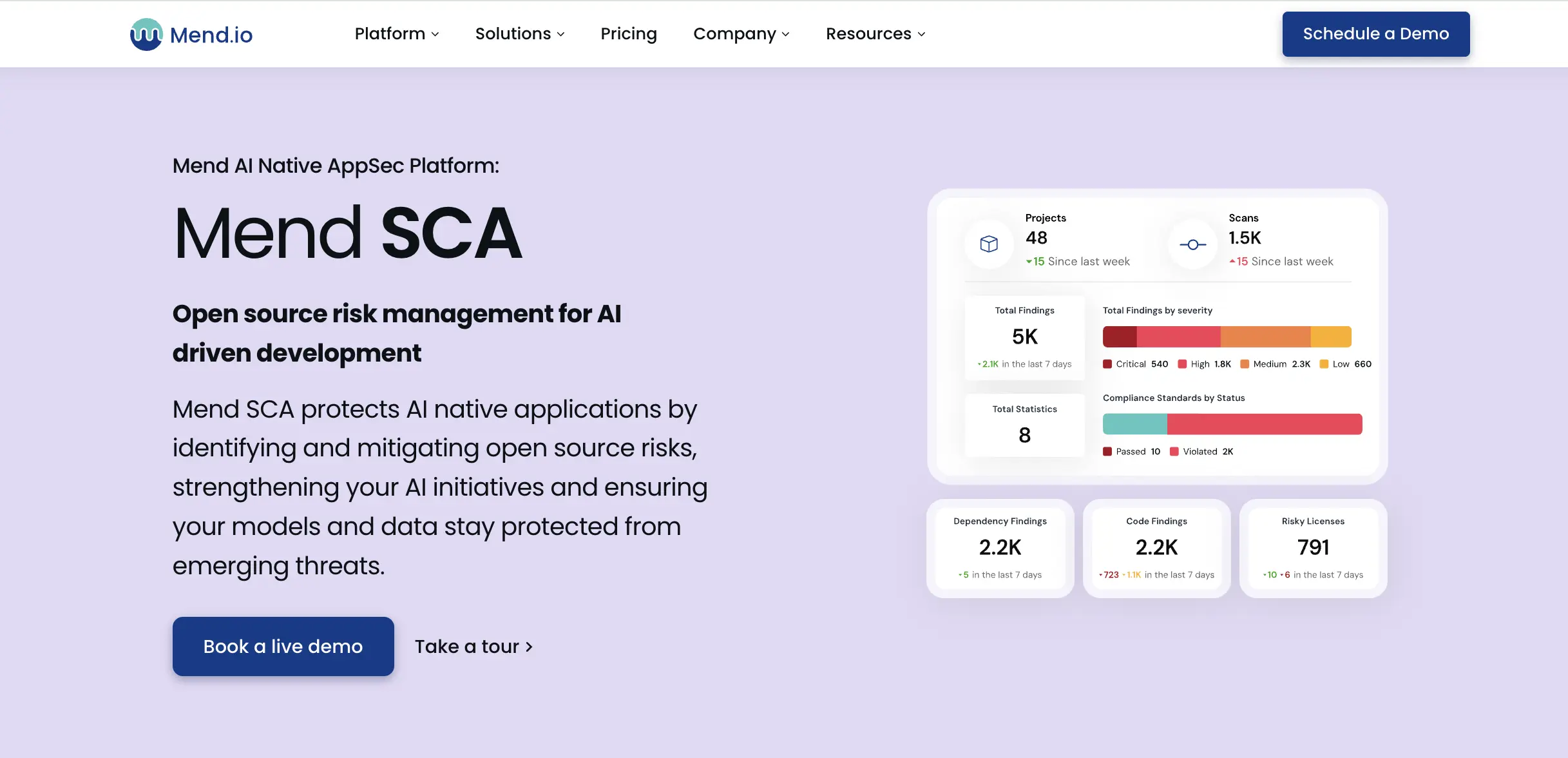

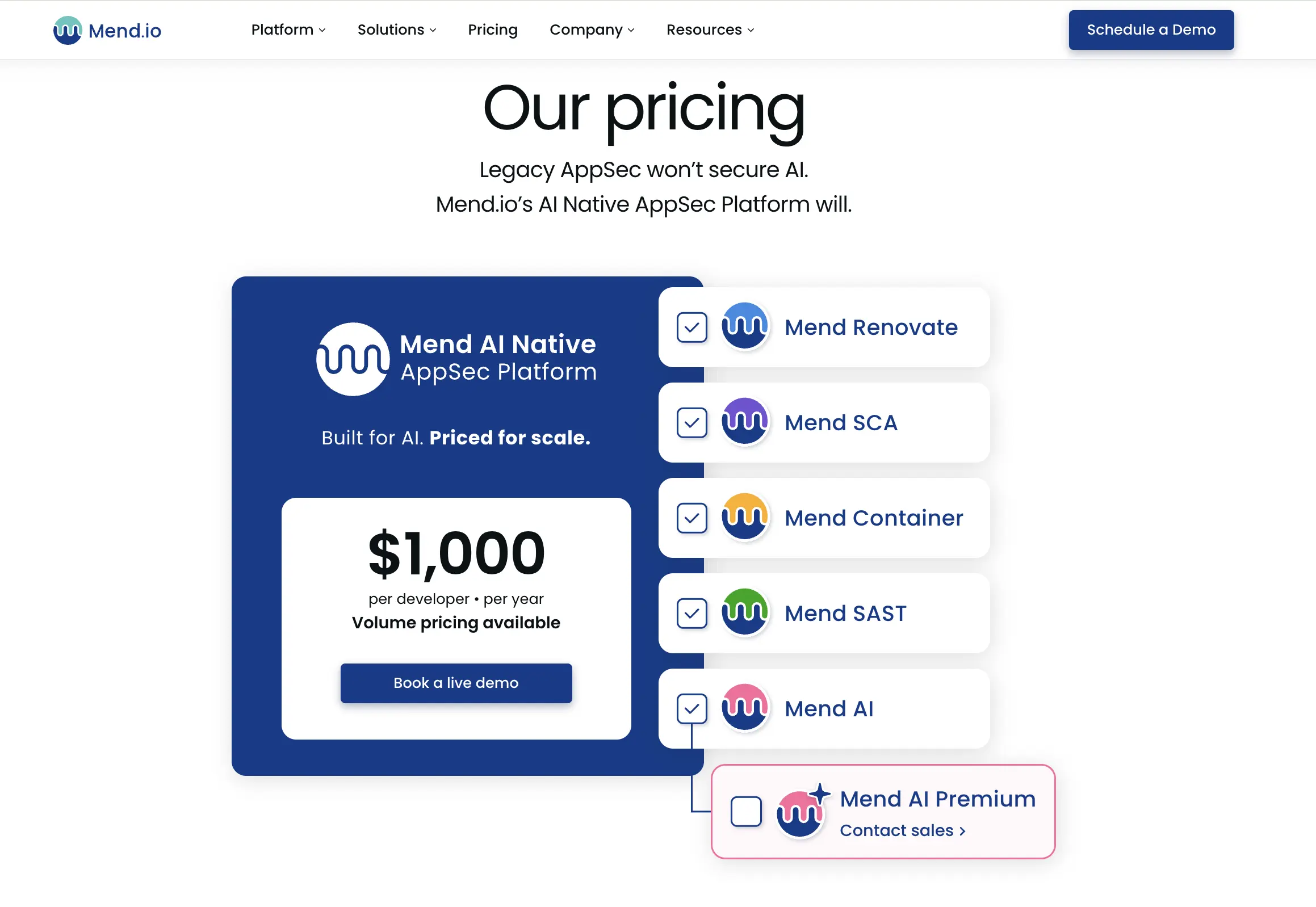

3. Mend (WhiteSource)

Mend (anteriormente WhiteSource) se especializa en pruebas de seguridad SCA con sólidas características de cumplimiento. Mend proporciona una solución SCA holística con cumplimiento de licencias, detección de vulnerabilidades e integración con herramientas de remediación.

Ventajas:

- Excelente para el cumplimiento de licencias

- Actualización automática de parches y dependencias

- Bueno para uso a escala empresarial

Desventajas:

- Interfaz de usuario compleja

- Alto costo para el equipo a escala

Precio: $1,000/año por desarrollador

Mejor para: Grandes empresas con requisitos de cumplimiento estrictos.

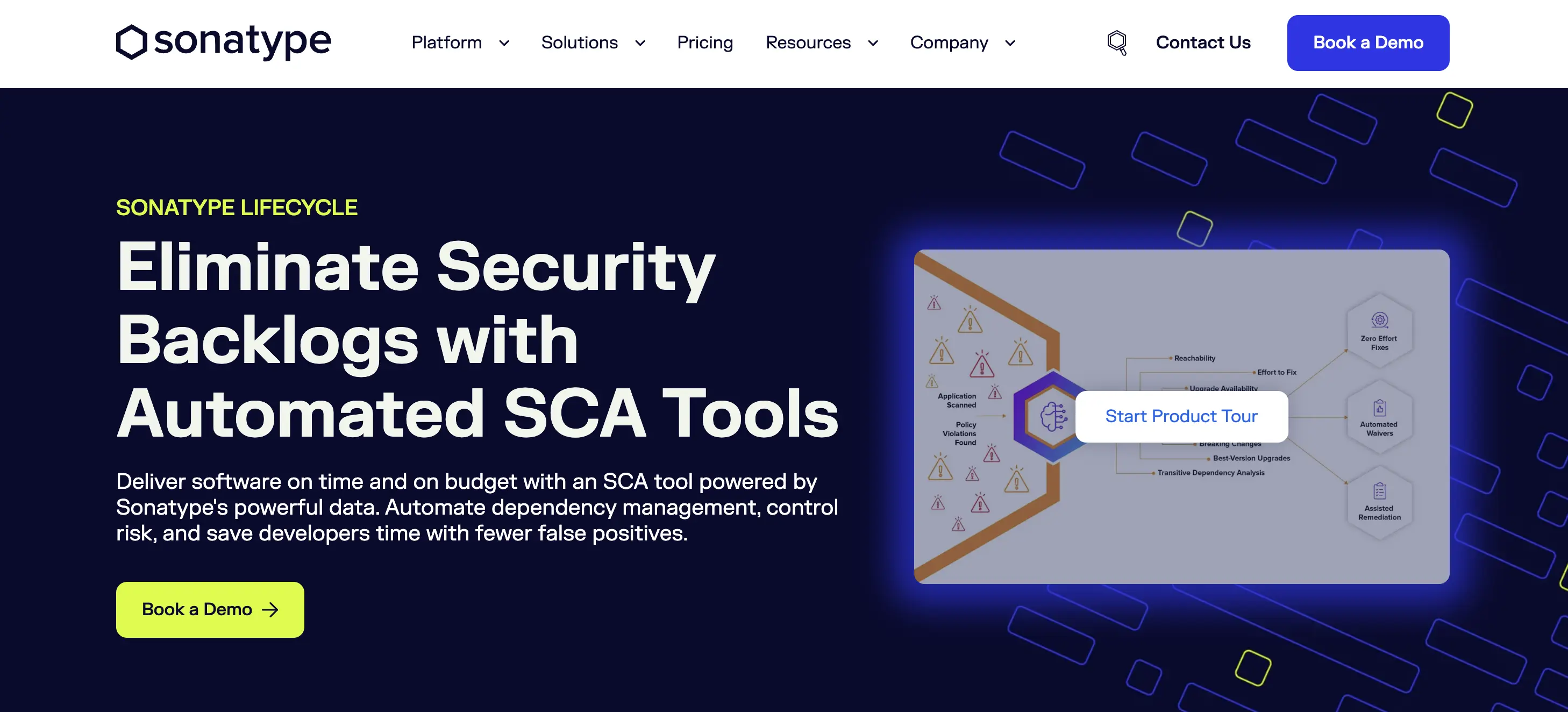

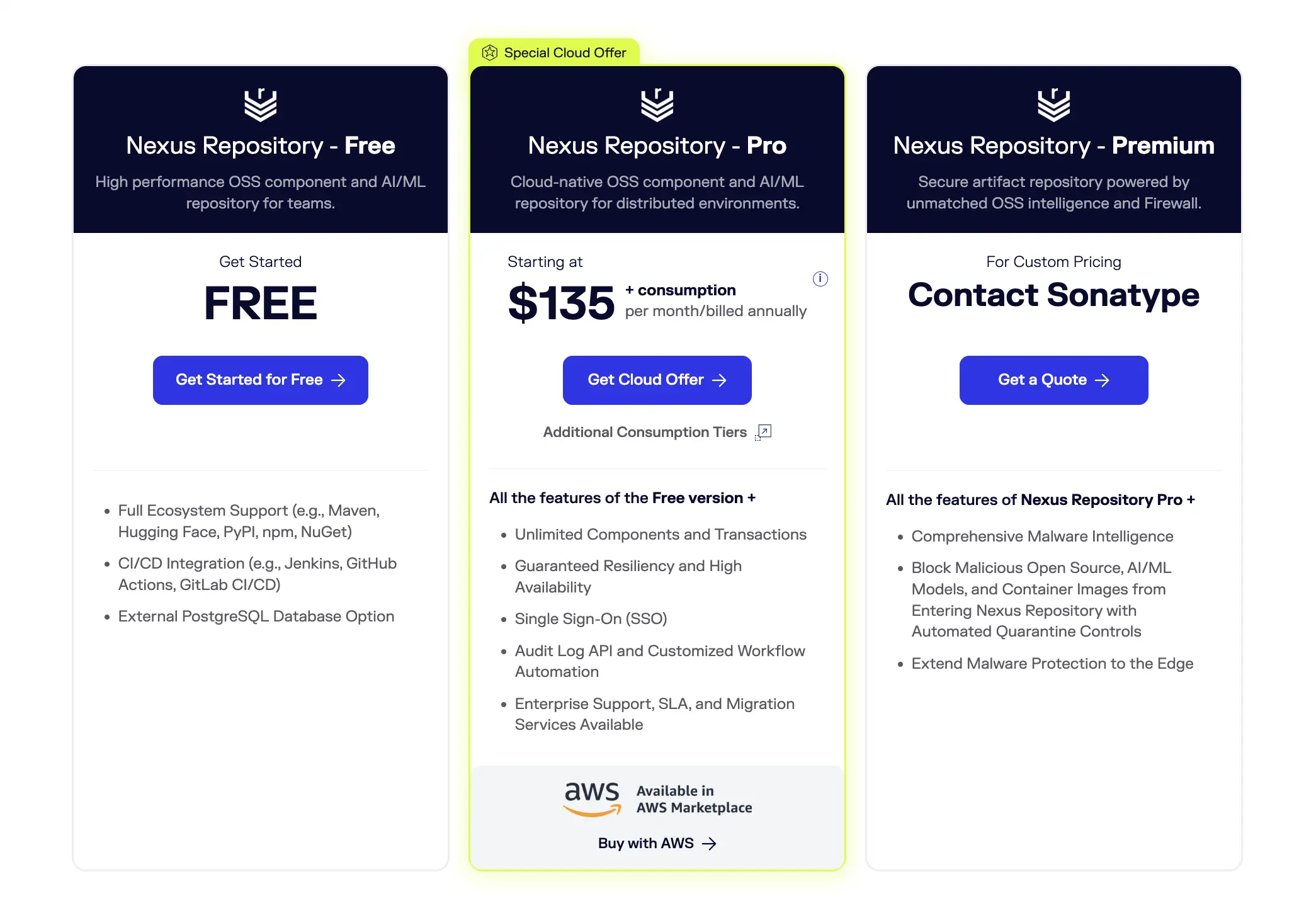

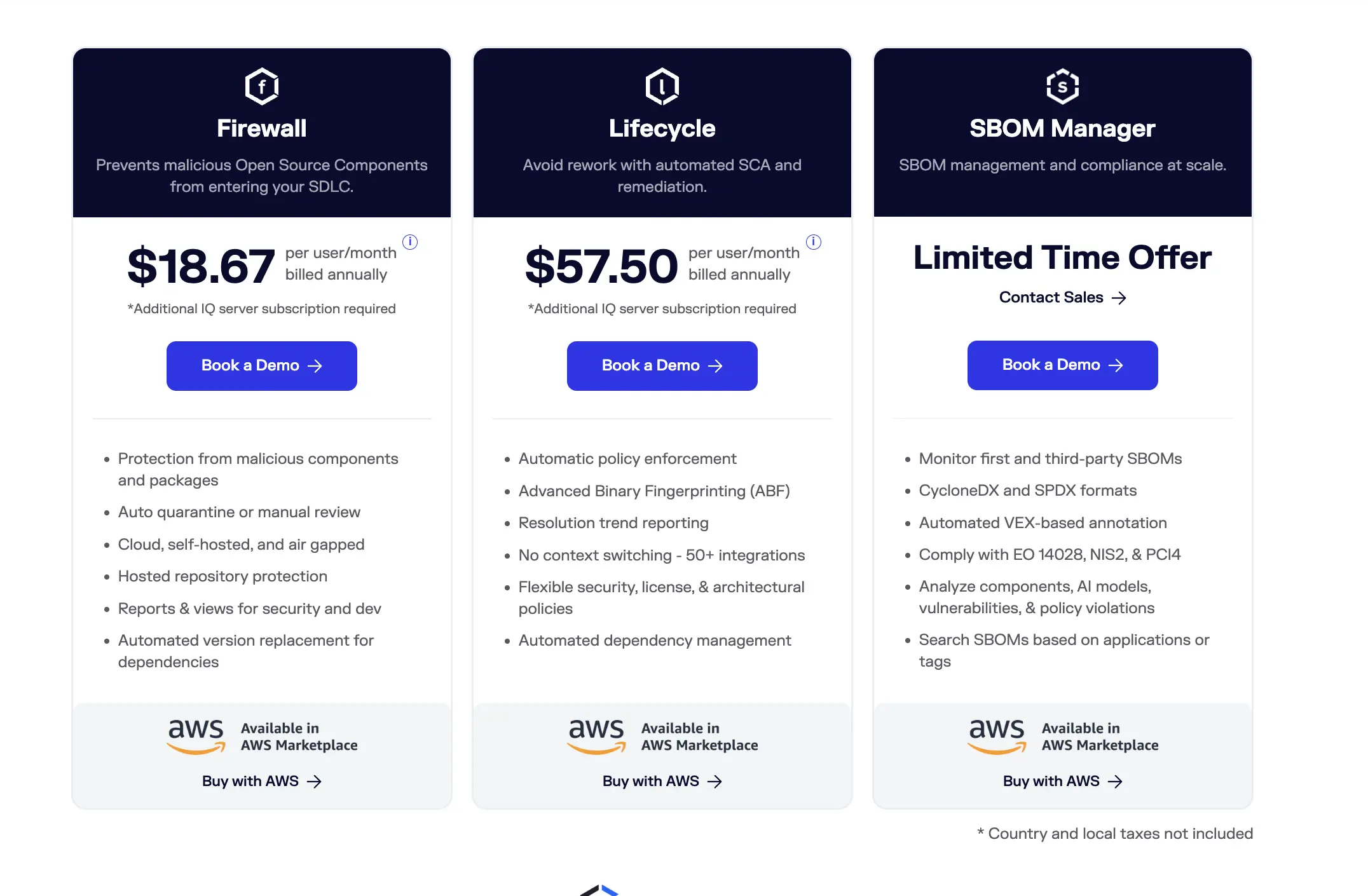

4. Sonatype Nexus Lifecycle

Una de las herramientas de análisis de composición de software que se centra en la gobernanza de la cadena de suministro.

Ventajas:

- Datos ricos en seguridad y licencias

- Se integra perfectamente con Nexus Repository

- Bueno para una gran organización de desarrollo

Desventajas:

- Curva de aprendizaje pronunciada

- Puede ser excesivo para equipos pequeños.

Precios:

- Nivel gratuito disponible para componentes de Nexus Repository OSS.

- El plan Pro comienza en US$135**/mes** para Nexus Repository Pro (nube) + cargos por consumo.

- SCA + remediación con Sonatype Lifecycle ~ US$57.50**/usuario/mes** (facturación anual).

Mejor para: Organizaciones que necesitan tanto pruebas de seguridad SCA como gestión de artefactos/repositorios con una fuerte inteligencia OSS.

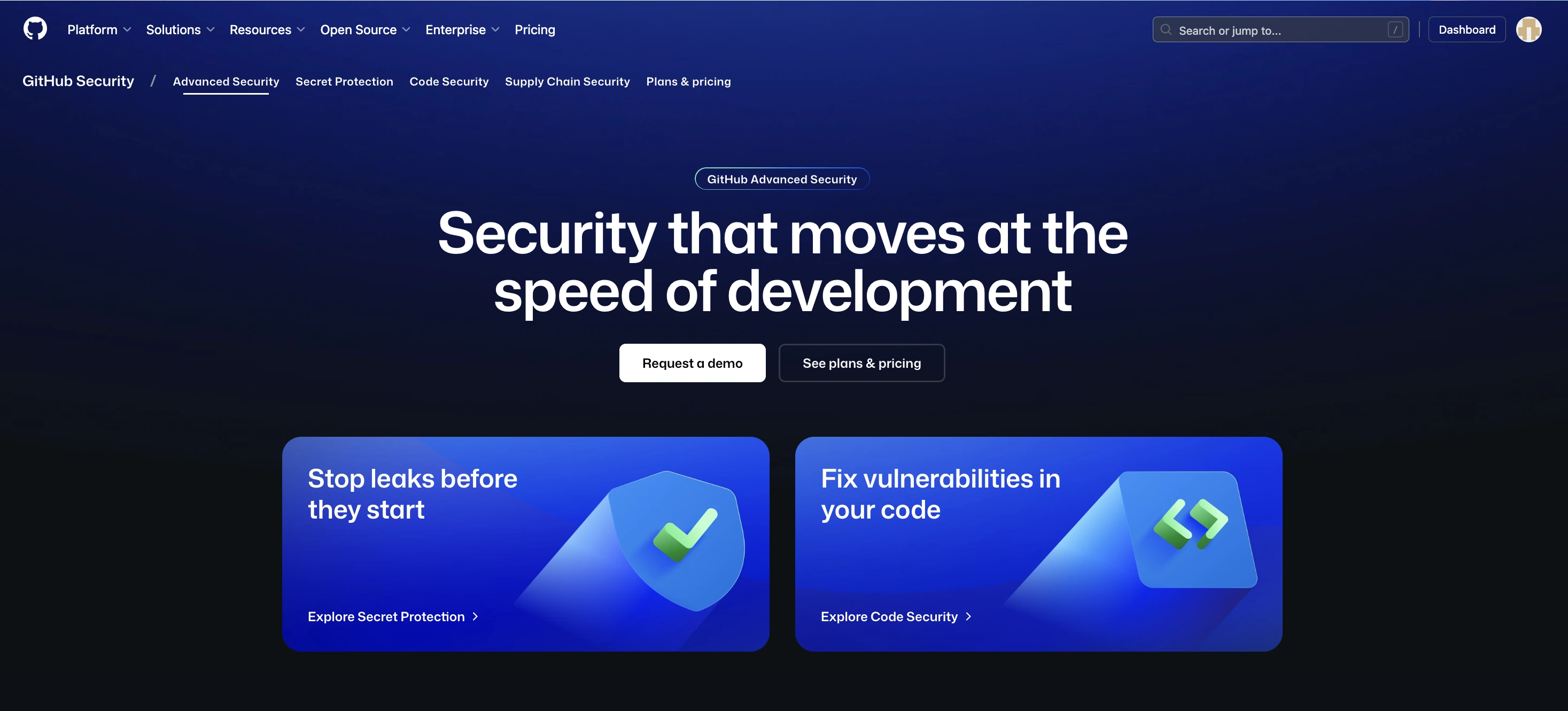

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security es la herramienta de seguridad de código y dependencias integrada de GitHub, que incluye características de análisis de composición de software (SCA) como gráfico de dependencias, revisión de dependencias, protección de secretos y escaneo de código.

Pros:

- Integración nativa con repositorios de GitHub y flujos de trabajo CI/CD.

- Fuerte para el escaneo de dependencias, verificación de licencias y alertas a través de Dependabot.

- La protección de secretos y la seguridad del código están integradas como complementos.

Contras:

- El precio es por colaborador activo; puede volverse costoso para equipos grandes.

- Algunas funciones solo están disponibles en los planes Team o Enterprise.

- Menos flexibilidad fuera del ecosistema de GitHub.

Precio:

- Seguridad de Código de GitHub: US$30 por colaborador activo/mes (se requiere Team o Enterprise).

- Protección de Secretos de GitHub: US$19 por colaborador activo/mes.

Mejor para: Equipos que alojan código en GitHub y desean escaneo integrado de dependencias y secretos sin gestionar herramientas SCA separadas.

6. JFrog Xray

JFrog Xray es una de las herramientas SCA que puede ayudarte a identificar, priorizar y remediar vulnerabilidades de seguridad y problemas de cumplimiento de licencias en software de código abierto (OSS).

JFrog ofrece un enfoque centrado en el desarrollador donde se integran con IDE y CLI para facilitar a los desarrolladores la ejecución de JFrog Xray sin fricciones.

Ventajas:

- Fuerte integración DevSecOps

- Escaneo de SBOM y licencias

- Potente cuando se combina con JFrog Artifactory (su gestor de repositorios de artefactos universal)

Desventajas:

- Mejor para usuarios existentes de JFrog

- Mayor costo para equipos pequeños

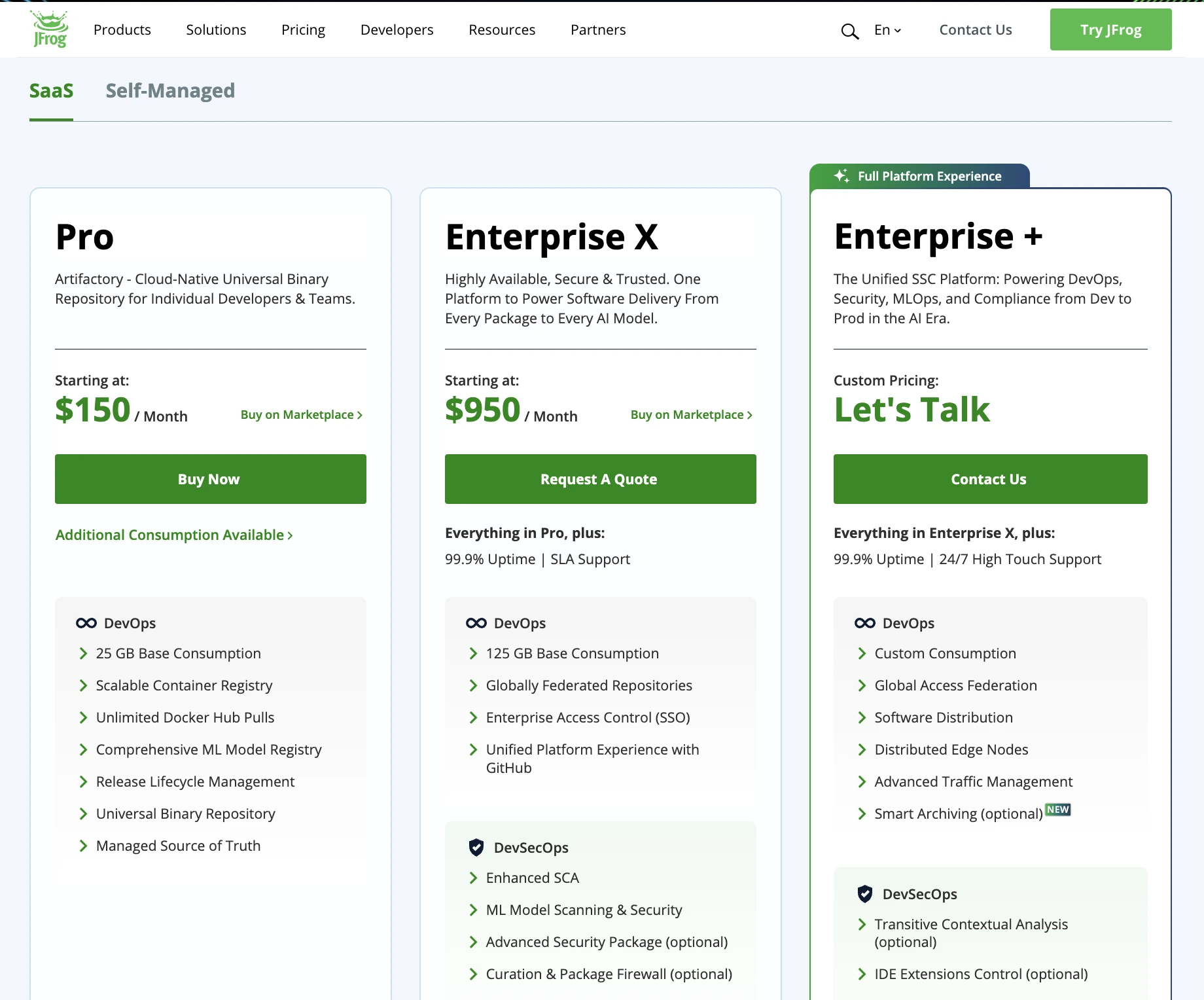

Precios

JFrog ofrece niveles flexibles para su plataforma de análisis de composición de software (SCA) y gestión de artefactos. Así es como se ve el precio:

- Pro: US$150/mes (nube), incluye 25 GB de almacenamiento/consumo base; costo adicional por GB.

- Enterprise X: US$950/mes, más consumo base (125 GB), soporte SLA, mayor disponibilidad.

- Pro X (Autogestionado/Escala Empresarial): US$27,000/año, destinado a grandes equipos u organizaciones que necesitan capacidad autogestionada completa.

7. Black Duck

Black Duck es una herramienta de SCA/seguridad con profunda inteligencia sobre vulnerabilidades de código abierto, cumplimiento de licencias y automatización de políticas.

Ventajas:

- Base de datos de vulnerabilidades extensa

- Fuertes características de cumplimiento de licencias y gobernanza

- Bueno para organizaciones grandes y reguladas

Desventajas:

- El costo requiere cotización del proveedor.

- A veces, adaptación más lenta a nuevos ecosistemas en comparación con herramientas más nuevas

Precio:

- Modelo de “Obtener Precio”, se debe contactar al equipo de ventas.

Mejor para: Empresas que necesitan seguridad y cumplimiento de código abierto maduro y probado en batalla.

Nota: Plexicus ASPM también se integra con Black Duck como una de las herramientas SCA en el ecosistema de Plexicus.

8. Fossa

FOSSA es una moderna plataforma de Análisis de Composición de Software (SCA) que se centra en el cumplimiento de licencias de código abierto, la detección de vulnerabilidades y la gestión de dependencias. Proporciona generación automatizada de SBOM (Lista de Materiales de Software), aplicación de políticas e integraciones amigables para desarrolladores.

Pros:

- Plan gratuito disponible para individuos y equipos pequeños

- Fuerte cumplimiento de licencias y soporte SBOM

- Escaneo automatizado de licencias y vulnerabilidades en los niveles Business/Enterprise

- Centrado en el desarrollador con acceso a API e integraciones CI/CD

Contras:

- Plan gratuito limitado a 5 proyectos y 10 desarrolladores

- Funciones avanzadas como informes de múltiples proyectos, SSO y RBAC requieren el nivel Enterprise.

- El plan Business escala el costo por proyecto, lo que puede volverse caro para grandes carteras.

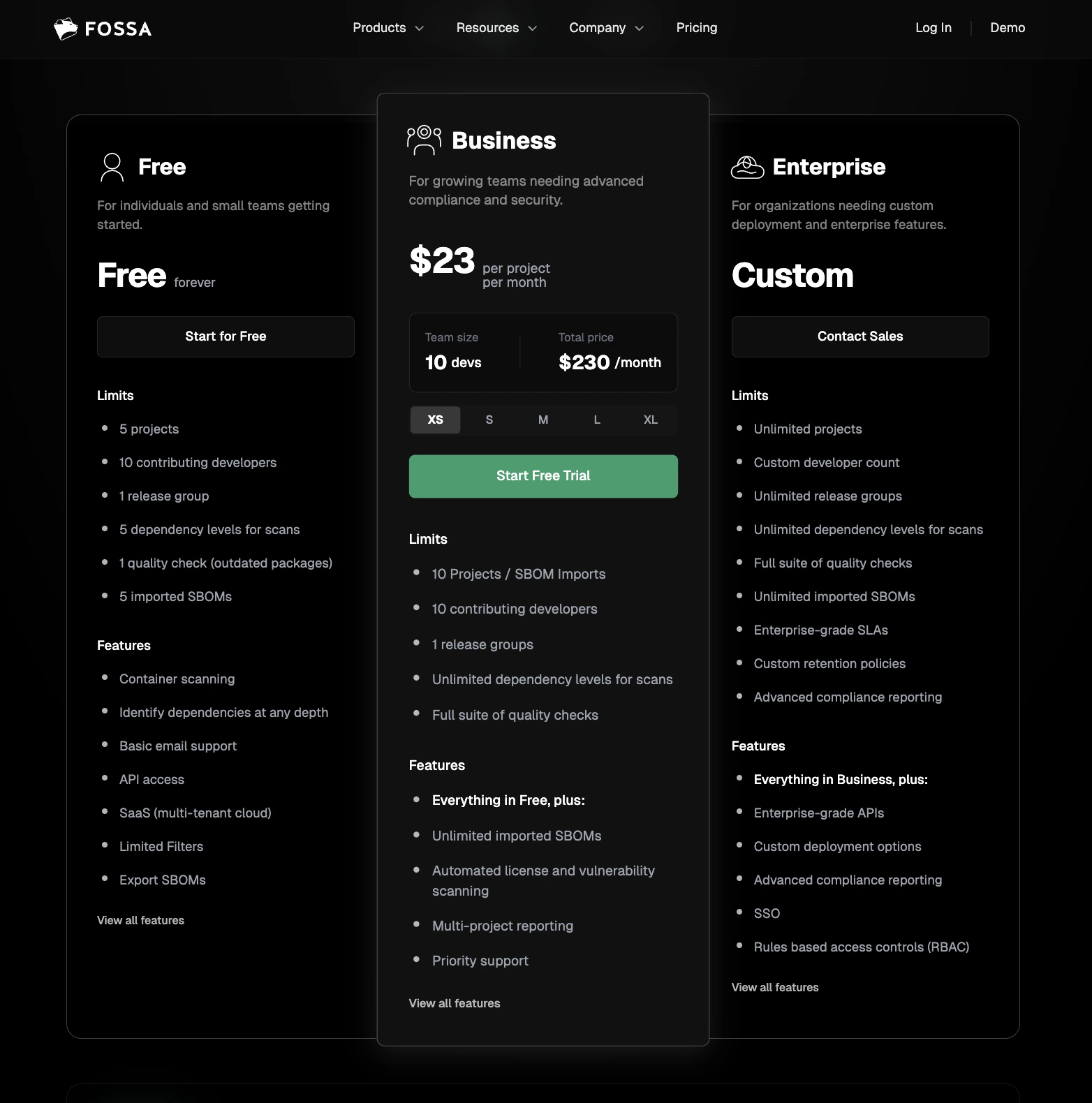

Precio:

- Gratis: hasta 5 proyectos y 10 desarrolladores contribuyentes

- Business: $23 por proyecto/mes (ejemplo: $230/mes para 10 proyectos y 10 desarrolladores)

- Enterprise: Precio personalizado, incluye proyectos ilimitados, SSO, RBAC, informes avanzados de cumplimiento

Mejor para: Equipos que necesitan cumplimiento de licencias de código abierto + automatización de SBOM junto con el escaneo de vulnerabilidades, con opciones escalables para startups hasta grandes empresas.

9.Veracode SCA

Veracode SCA es una herramienta de análisis de composición de software que ofrece seguridad en tu aplicación al identificar y actuar sobre los riesgos de código abierto con precisión, asegurando un código seguro y conforme. Veracode SCA también escanea el código para descubrir riesgos ocultos y emergentes con la base de datos propietaria, incluyendo vulnerabilidades que aún no están listadas en la Base de Datos Nacional de Vulnerabilidades (NVD).

Pros:

- Plataforma unificada a través de diferentes tipos de pruebas de seguridad

- Soporte empresarial maduro, características de informes y cumplimiento

Contras:

- El precio tiende a ser alto.

- La incorporación e integración pueden tener una curva de aprendizaje pronunciada.

Precio: No mencionado en el sitio web; es necesario contactar a su equipo de ventas

Mejor para: Organizaciones que ya utilizan las herramientas AppSec de Veracode, que desean centralizar el escaneo de código abierto.

10. OWASP Dependency-Check

OWASP Dependency-Check es una herramienta SCA (Análisis de Composición de Software) de código abierto diseñada para detectar vulnerabilidades divulgadas públicamente en las dependencias de un proyecto.

Funciona identificando identificadores de Enumeración de Plataforma Común (CPE) para bibliotecas, emparejándolos con entradas CVE conocidas e integrándose a través de múltiples herramientas de construcción (Maven, Gradle, Jenkins, etc).

Ventajas:

- Totalmente gratuita y de código abierto, bajo la licencia Apache 2.

- Amplio soporte de integración (línea de comandos, servidores CI, complementos de construcción: Maven, Gradle, Jenkins, etc.)

- Actualizaciones regulares a través de NVD (Base de Datos Nacional de Vulnerabilidades) y otros canales de datos.

- Funciona bien para desarrolladores que desean detectar vulnerabilidades conocidas en las dependencias desde el principio.

Desventajas:

- Limitado a detectar vulnerabilidades conocidas (basadas en CVE)

- No puede encontrar problemas de seguridad personalizados o fallos en la lógica de negocio.

- Los informes y paneles son más básicos en comparación con las herramientas comerciales de SCA; carecen de orientación de remediación incorporada.

- Puede necesitar ajustes: los árboles de dependencias grandes pueden tomar tiempo, y ocasionalmente hay falsos positivos o falta de mapeos CPE.

Precio:

- Gratis (sin costo).

Mejor para:

- Proyectos de código abierto, equipos pequeños, o cualquier persona que necesite un escáner de vulnerabilidades de dependencias sin costo.

- Un equipo en etapas iniciales que necesita detectar problemas conocidos en dependencias antes de pasar a herramientas SCA pagadas/comerciales.

Reduce el riesgo de seguridad en tu aplicación con la Plataforma de Seguridad de Aplicaciones Plexicus (ASPM)

Elegir la herramienta SCA o SAST adecuada es solo la mitad de la batalla. La mayoría de las organizaciones hoy en día enfrentan una proliferación de herramientas, ejecutando escáneres separados para SCA, SAST, DAST, detección de secretos y configuraciones incorrectas en la nube. Esto a menudo lleva a alertas duplicadas, informes aislados y equipos de seguridad abrumados por el ruido.

Ahí es donde entra Plexicus ASPM. A diferencia de las herramientas SCA de solución puntual, Plexicus unifica SCA, SAST, DAST, detección de secretos y configuraciones incorrectas en la nube en un solo flujo de trabajo.

Lo que hace diferente a Plexicus:

- Gestión Unificada de la Postura de Seguridad → En lugar de manejar múltiples herramientas, obtén un solo panel para toda la seguridad de tu aplicación.

- Remediación Potenciada por IA → Plexicus no solo te alerta sobre problemas; ofrece soluciones automatizadas para vulnerabilidades, ahorrando a los desarrolladores horas de trabajo manual.

- Escala con tu Crecimiento → Ya sea que seas una startup en etapa inicial o una empresa global, Plexicus se adapta a tu base de código y requisitos de cumplimiento.

- Confiado por Organizaciones → Plexicus ya ayuda a las empresas a asegurar aplicaciones en entornos de producción, reduciendo el riesgo y acelerando el tiempo de lanzamiento.

Si estás evaluando herramientas SCA o SAST en 2025, vale la pena considerar si un escáner independiente es suficiente, o si necesitas una plataforma que consolide todo en un flujo de trabajo inteligente.

Con Plexicus ASPM, no solo marcas una casilla de cumplimiento. Te anticipas a las vulnerabilidades, envías más rápido y liberas a tu equipo de la deuda de seguridad. Comienza a asegurar tu aplicación con el plan gratuito de Plexicus hoy mismo.