Cómo evitar que los desarrolladores ignoren los hallazgos de seguridad (y corregir vulnerabilidades más rápido)

Las herramientas de seguridad tienen la reputación de ser barreras ruidosas. Cuando un desarrollador envía código y el pipeline CI/CD falla con un informe PDF de 500 páginas adjunto, su reacción natural no es solucionar los problemas. Es ignorarlos o forzar la fusión del código.

Esta fatiga de alertas es cuantificable. Los datos de la industria muestran que 33% de los equipos de DevOps desperdician más de la mitad de su tiempo abordando falsos positivos. El problema no es que los desarrolladores no se preocupen por la seguridad. El problema es que la experiencia del desarrollador (DevEx) de la mayoría de las herramientas de seguridad está rota. Escanean demasiado tarde, proporcionan muy poco contexto y requieren demasiada investigación manual.

Aquí está cómo resolver el problema del flujo de trabajo moviendo la seguridad al pipeline CI/CD.

Por Qué Importa: La Regla de los “30 Minutos vs. 15 Horas”

Ignorar los hallazgos de seguridad crea una deuda acumulativa que mata la velocidad.

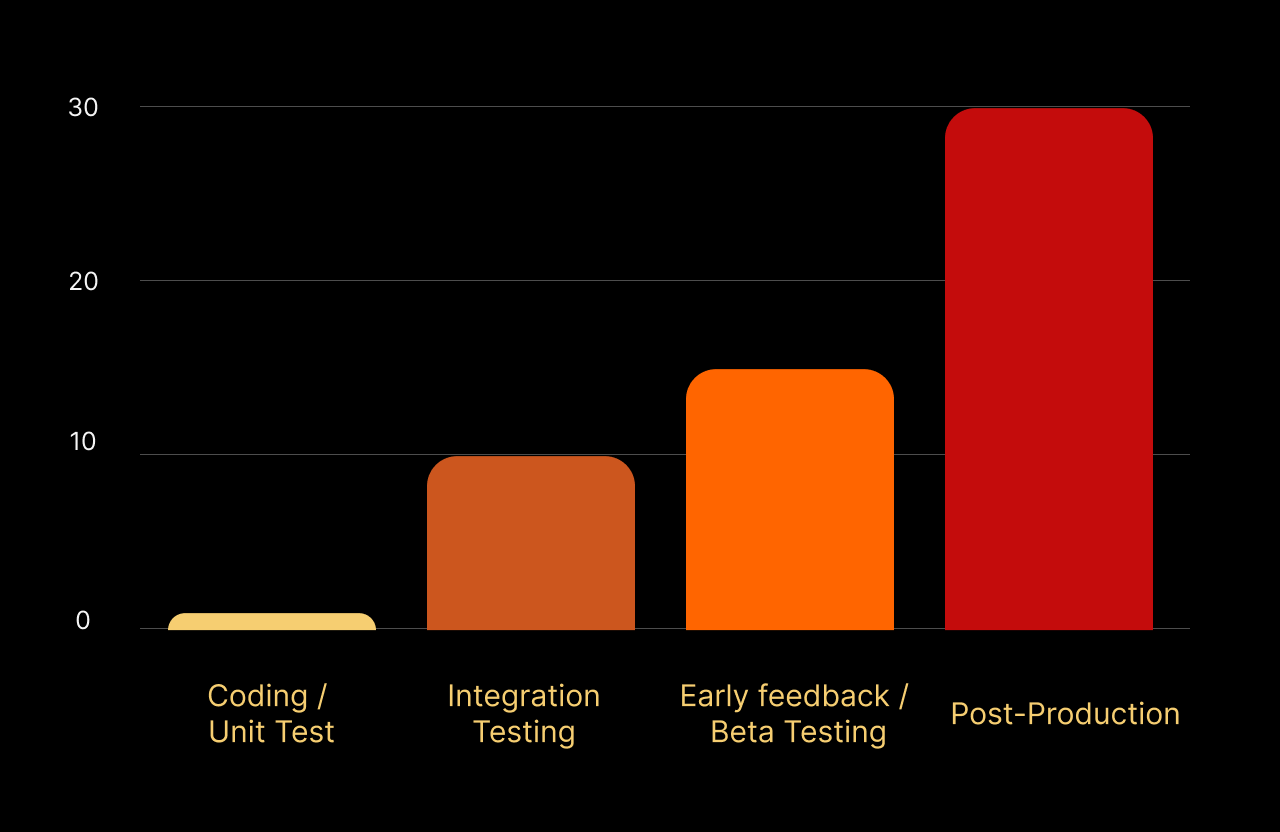

Los datos de NIST sugieren que si un desarrollador soluciona un fallo de seguridad durante la revisión del Pull Request (PR), toma alrededor de 30 minutos. Si ese mismo fallo se detecta en pruebas post-producción, toma más de 15 horas para triar, volver a aprender el contexto y corregir.

En términos de costo, solucionar vulnerabilidades en postproducción es 30 veces más caro que en la etapa de desarrollo.

Para los líderes de ingeniería, el caso de negocio es claro: mejorar la seguridad de DevEx no solo se trata de seguridad; se trata de recuperar el 30% de la capacidad de ingeniería de su equipo.

Cómo Arreglar el Flujo de Trabajo

El objetivo es pasar de “encontrar errores” a “corregir errores” sin salir de la interfaz de Pull Request.

Paso 1: Detectar Secretos y Problemas de Código

Las herramientas heredadas a menudo escanean por la noche. Para entonces, el desarrollador ha cambiado de contexto a una nueva tarea. Necesitas cambiar la detección al momento exacto en que el código se empuja al servidor.

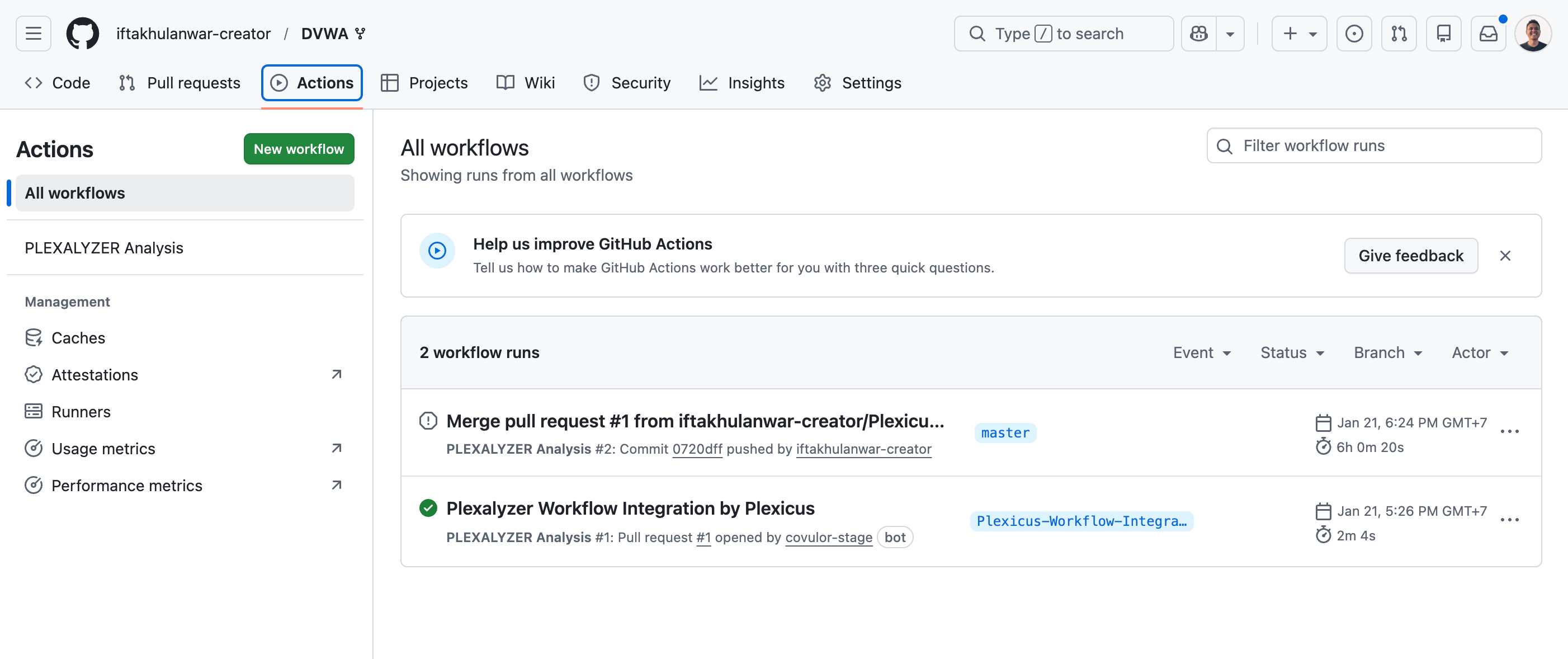

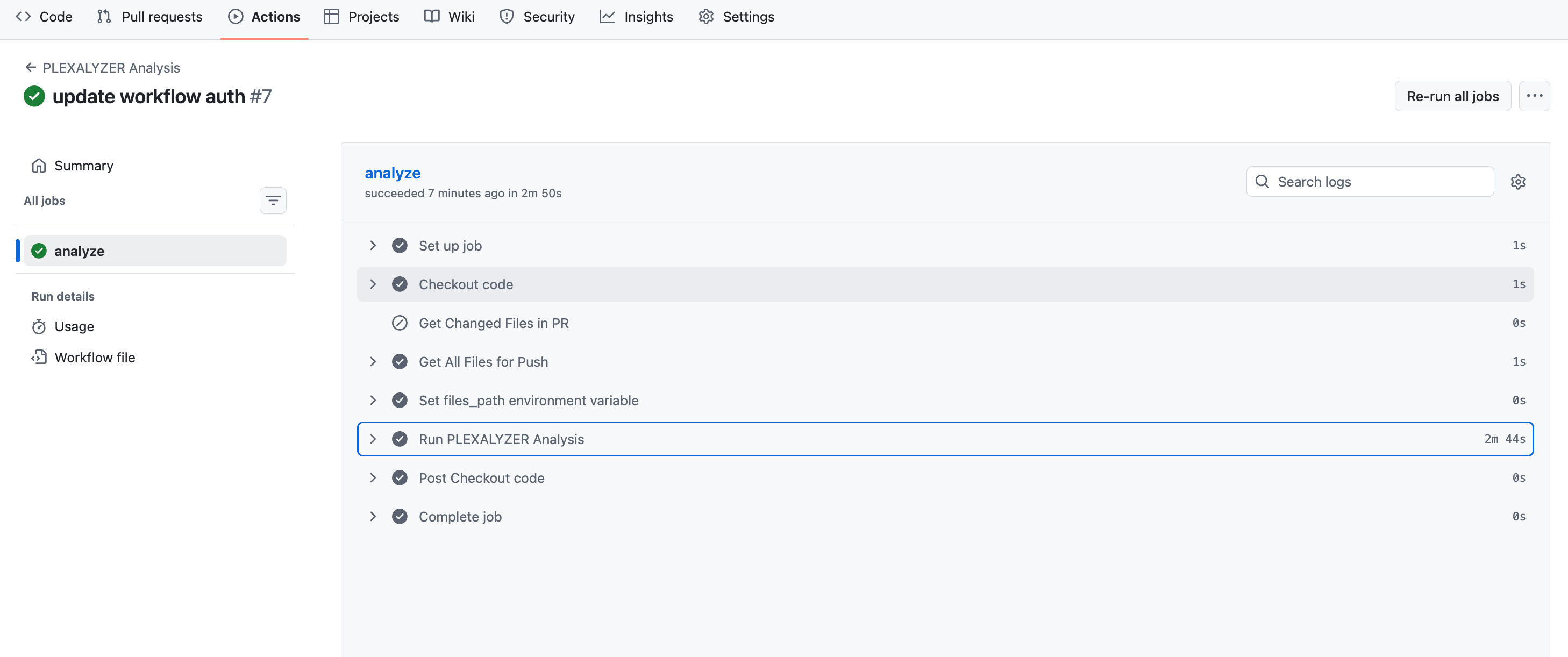

En Plexicus, puedes integrar las herramientas de seguridad dentro del pipeline de CI/CD. Escaneará inmediatamente al realizar un Pull Request. Realiza la detección de secretos en tu código (Git) y análisis de código estático (SAST).

Puedes integrar Plexicus en el pipeline de CI/CD siguiendo estos pasos.

Paso 2: Priorización

Evita la fatiga de alertas. Realiza la priorización de los problemas de seguridad encontrados.

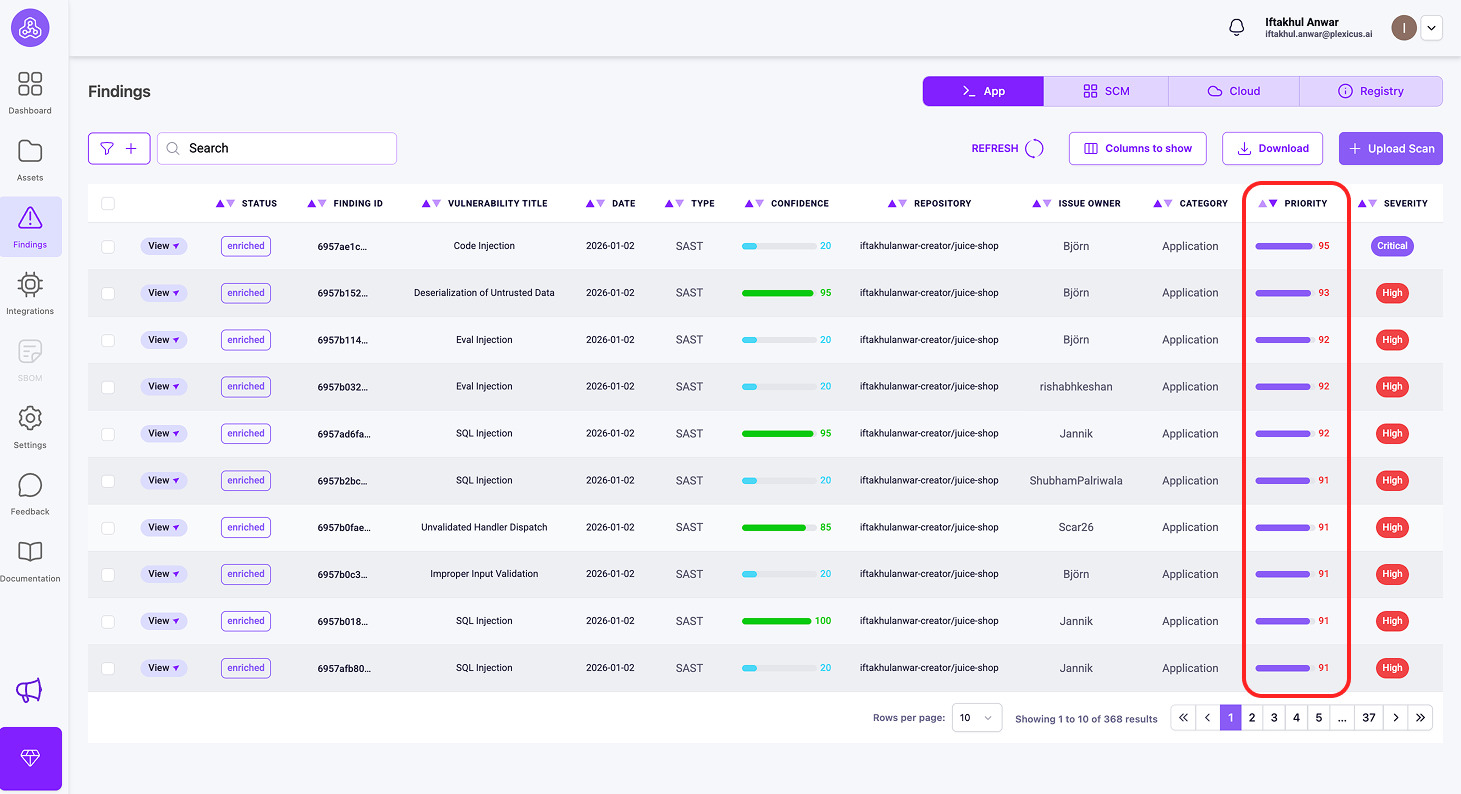

Plexicus ofrece métricas para ayudarte a decidir qué vulnerabilidades abordar primero:

a) Métricas de prioridad

Qué mide: Qué tan urgente es solucionar el problema

Es una puntuación (0-100) que combina la gravedad técnica (CVSSv4), el impacto en el negocio y la disponibilidad de explotación en un solo número. Es tu cola de acciones: ordena por Prioridad para saber qué abordar inmediatamente. Prioridad 85 significa “deja todo y arregla esto ahora”, mientras que Prioridad 45 significa “programa esto para el próximo sprint”.

Ejemplo: Ejecución Remota de Código (RCE) en un servicio de staging obsoleto

Un servicio de staging heredado contiene una vulnerabilidad de Ejecución Remota de Código. El servicio técnicamente sigue funcionando pero no se usa, no está conectado a producción, y solo es accesible desde una lista de IPs permitidas internas.

- CVSSv4: 9.8 (gravedad técnica crítica)

- Impacto en el Negocio: 30 (sin datos de producción, sin impacto en clientes, servicio obsoleto)

- Disponibilidad de Explotación: 35 (requiere acceso a la red interna y conocimiento específico del servicio)

- Prioridad: 42

Por qué buscar la Prioridad:

En papel, CVSSv4 (9.8) grita “crítico”. Si solo miraras CVSS, esto desencadenaría pánico y simulacros de emergencia.

La Prioridad (42) cuenta la verdadera historia.

Debido a que el servicio está obsoleto, aislado de producción y no contiene datos sensibles, el riesgo real para el negocio es bajo. La Prioridad reduce correctamente la urgencia y dice:

“Arregla esto durante la limpieza programada o desmantelamiento, no es una emergencia.”

Esto ayuda a los equipos a evitar perder tiempo sacando ingenieros de trabajos críticos para solucionar una vulnerabilidad en un sistema que ya está en camino de ser eliminado.

b) Impact

Qué mide: Consecuencias para el negocio

Impacto (0-100) evalúa lo que sucede si la vulnerabilidad es explotada, considerando tu contexto específico: sensibilidad de los datos, criticidad del sistema, operaciones comerciales y cumplimiento normativo.

Ejemplo: Credenciales de nube codificadas expuestas en un repositorio

Un conjunto de claves de acceso a la nube se compromete accidentalmente en un repositorio de Git.

- Impacto 90: Las claves pertenecen a una cuenta de nube de producción con permiso para leer datos de clientes y crear infraestructura. La explotación podría llevar a violaciones de datos, interrupción del servicio y violaciones de cumplimiento.

- Impacto 25: Las claves pertenecen a una cuenta de sandbox sin datos sensibles, límites estrictos de gasto y sin acceso a sistemas de producción. Incluso si se abusa, el impacto en el negocio es mínimo.

Por qué importa el impacto:

La vulnerabilidad es la misma: credenciales expuestas, pero las consecuencias para el negocio son radicalmente diferentes. Las puntuaciones de impacto reflejan lo que el atacante puede realmente afectar, no solo lo que salió mal técnicamente.

c) EPSS

Qué mide: Probabilidad de amenaza en el mundo real

EPSS es una puntuación (0.0-1.0) que predice la probabilidad de que un CVE específico sea explotado en el mundo real dentro de los próximos 30 días

Ejemplo: Dos vulnerabilidades con riesgos muy diferentes en el mundo real

Vulnerabilidad A: Un fallo crítico de ejecución de código remoto de 2014

- CVSS: 9.0 (muy grave en teoría)

- EPSS: 0.02

- Contexto: La vulnerabilidad es bien conocida, los parches han estado disponibles durante años, y hoy en día hay poca o ninguna explotación activa.

Vulnerabilidad B: Un bypass de autenticación recientemente divulgado

- CVSS: 6.3 (gravedad técnica media)

- EPSS: 0.88

- Contexto: Los exploits de prueba de concepto son públicos, los atacantes están escaneando activamente en busca de ellos, y ya se ha observado explotación.

Por qué mirar EPSS:

CVSS te dice qué tan grave podría ser una vulnerabilidad. EPSS te dice qué tan probable es que sea atacada ahora mismo.

Aunque la Vulnerabilidad A tiene un puntaje CVSS mucho más alto, EPSS muestra que es poco probable que sea explotada en el corto plazo. La Vulnerabilidad B, a pesar de su menor puntaje CVSS, representa una amenaza más inmediata y debería ser priorizada primero.

Esto ayuda a los equipos a centrarse en ataques reales que ocurren hoy, no solo en escenarios teóricos de peor caso.

Puedes verificar estas métricas para la priorización siguiendo estos pasos:

- Asegúrate de que tu repositorio esté conectado y el proceso de escaneo haya terminado.

- Luego ve al menú de Hallazgos para encontrar las métricas que necesitas para la priorización.

Diferencias clave

| Métrica | Respuestas | Alcance | Rango |

|---|---|---|---|

| EPSS | “¿Están los atacantes usando esto?” | Panorama global de amenazas | 0.0-1.0 |

| Prioridad | “¿Qué debo arreglar primero?” | Puntaje combinado de urgencia | 0-100 |

| Impacto | “¿Qué tan malo para MI negocio?” | Específico de la organización | 0-100 |

Paso 3: Reparar Vulnerabilidades

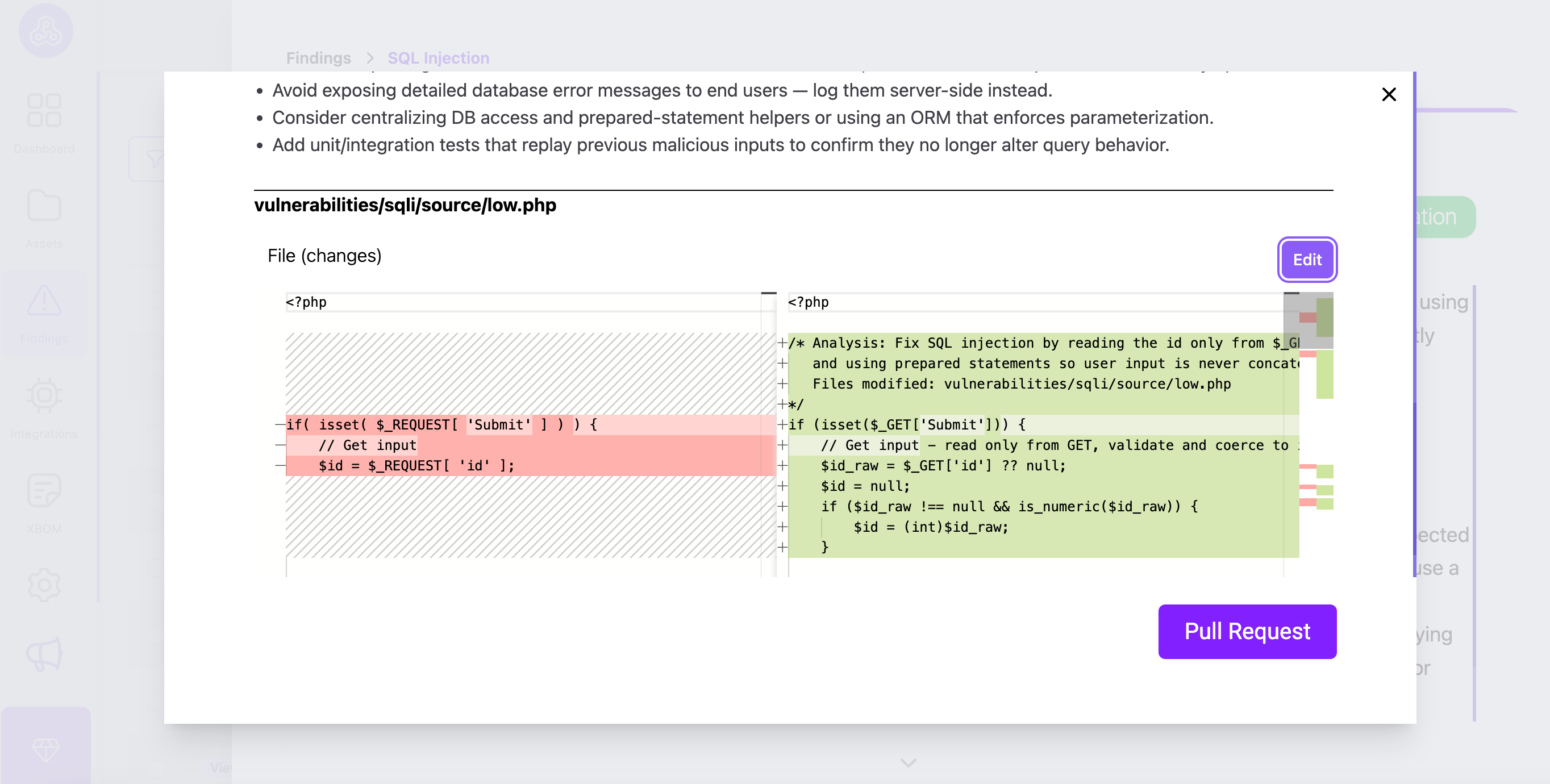

Aquí es donde la mayoría de los flujos de trabajo fallan. Decirle a un desarrollador “tienes una inyección SQL” requiere que investigue la solución. Esta fricción lleva a ignorar las advertencias.

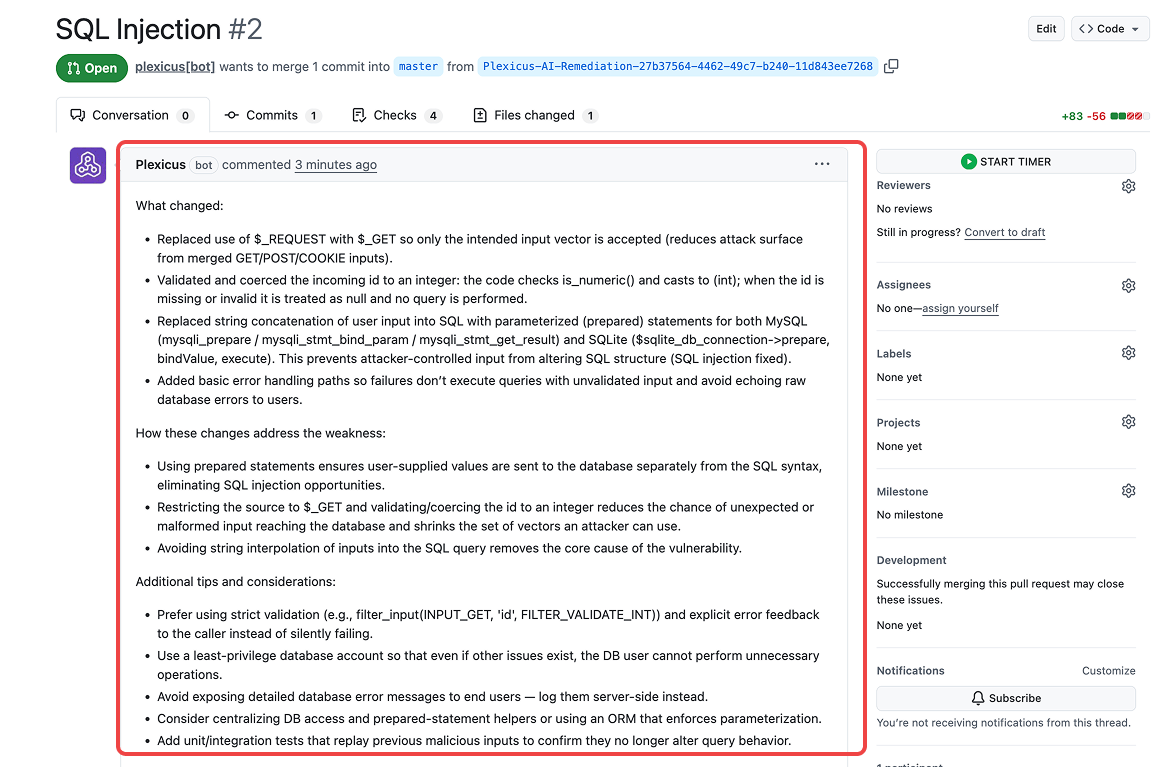

Plexicus repara vulnerabilidades automáticamente. En lugar de solo señalar un problema, el plexicus analiza el bloque de código vulnerable y sugiere la corrección exacta del código.

El desarrollador no necesita ir a Stack Overflow para encontrar una solución. Simplemente revisa el parche sugerido y lo acepta. Esto transforma una tarea de investigación de 1 hora en una tarea de revisión de 1 minuto.

Paso 4: Decoración de PR

Hacer que un desarrollador abra una nueva herramienta para ver errores es un asesino de flujos de trabajo. Los hallazgos deben aparecer donde el desarrollador ya está trabajando.

Plexicus utiliza decoraciones de PR para publicar hallazgos directamente como comentarios en las líneas específicas de código que cambiaron.

- Forma antigua: “La compilación falló. Revisa los registros de errores.” (El desarrollador pasa 20 minutos buscando en los registros).

- Forma nueva: Plexicus comenta en la Línea 42: “Alta Severidad: Se detectó una clave de AWS aquí. Por favor, elimínala.”

Paso 4: Puerta de CI

A diferencia de las puertas de CI tradicionales que solo bloquean, Plexicus genera automáticamente correcciones y crea solicitudes de extracción con código de remediación. Esto significa que cuando una puerta bloquea una fusión, los desarrolladores reciben PRs de corrección listos para fusionar, reduciendo la fricción.

Comparación: Escáneres Legados vs. Plexicus

| Característica | Herramientas de Seguridad Legadas | Plexicus |

|---|---|---|

| Punto de Integración | Panel Separado / Escaneo Nocturno | Pipeline CI/CD (Instantáneo) |

| Bucle de Retroalimentación | Informes PDF o Registros de Consola | Decoraciones de PR (Comentarios en Flujo) |

| Accionabilidad | “Aquí hay un problema” | “Aquí está la corrección de Remediación AI” |

| Tiempo para Corregir | Días (Se requiere Cambio de Contexto) | Minutos (Durante la Revisión de Código) |

Conclusión clave

Los desarrolladores no ignoran los hallazgos de seguridad porque sean perezosos. Los ignoran porque las herramientas son ineficientes y disruptivas.

Al trasladar la seguridad al pipeline CI/CD, cambias la dinámica. No estás pidiendo a los desarrolladores que “dejen de trabajar y hagan seguridad”; estás haciendo que la seguridad sea parte de la revisión de código que ya están haciendo.

Cuando usas herramientas como Plexicus, cierras el ciclo completamente. Detectas el problema en el pipeline, lo resaltas en el PR y aplicas la corrección de remediación AI de Plexicus.

¿Listo para limpiar tu pipeline?

Comienza escaneando tu próximo Pull Request en busca de secretos, y deja que Plexicus se encargue de solucionarlos. Plexicus se integra sin problemas con plataformas populares de CI/CD como Jenkins o GitHub Actions, así como con sistemas de control de versiones como GitHub, GitLab y Bitbucket. Esta compatibilidad asegura que se ajuste perfectamente a tu cadena de herramientas existente, haciendo que la mejora de seguridad sea una parte sencilla de tu flujo de trabajo de desarrollo.

Plexicus también ofrece un nivel comunitario gratuito para ayudarte a asegurar tu código de inmediato. Para más detalles, consulta la página de precios. Comienza hoy, sin costo, sin barreras.

Preguntas Frecuentes (FAQ)

1. ¿Qué es Plexicus?

Plexicus es una plataforma CNAPP y ASPM que se integra directamente en tu pipeline de CI/CD, ayudándote a detectar y solucionar vulnerabilidades, secretos y problemas de código tan pronto como se empuja el código.

2. ¿Cómo ayuda Plexicus a los desarrolladores a solucionar vulnerabilidades más rápido?

Plexicus traslada el escaneo de seguridad a la etapa de Pull Request (PR), señalando inmediatamente los problemas y proporcionando sugerencias de corrección de código. Esto reduce el tiempo y esfuerzo requeridos para la remediación y ayuda a prevenir la fatiga de alertas.

3. ¿Qué tipos de problemas detecta Plexicus?

Plexicus detecta múltiples tipos de problemas de seguridad a lo largo de todo el SDLC, incluyendo: secretos en el código (credenciales expuestas, claves de API), vulnerabilidades de código estático (SAST), vulnerabilidades de dependencias (SCA), configuraciones incorrectas de infraestructura como código, problemas de seguridad en contenedores, postura de seguridad en la nube, seguridad de la canalización CI/CD, cumplimiento de licencias y vulnerabilidades dinámicas de aplicaciones (DAST). La plataforma integra más de 20 herramientas de seguridad para proporcionar una cobertura completa de la seguridad de aplicaciones.

4. ¿Cómo prioriza Plexicus las vulnerabilidades?

Plexicus utiliza tres métricas clave: Prioridad (combinando severidad, impacto en el negocio y explotabilidad), Impacto (consecuencias para el negocio) y EPSS (probabilidad de explotación en el mundo real). Estas ayudan a los equipos a centrarse en los problemas más urgentes e impactantes.

5. ¿Plexicus corrige automáticamente las vulnerabilidades?

Sí, Plexicus analiza el código vulnerable y sugiere parches que los desarrolladores pueden revisar y aceptar directamente dentro del PR, minimizando la investigación manual.

6. ¿Cómo se comunican los hallazgos a los desarrolladores?

Los hallazgos se publican como decoraciones de PR, comentarios en líneas específicas de código dentro del PR, para que los desarrolladores los vean donde ya están trabajando.

7. ¿Qué plataformas CI/CD y sistemas de control de versiones soporta Plexicus?

Plexicus se integra con plataformas populares de CI/CD como Jenkins y GitHub Actions, y funciona con sistemas de control de versiones incluyendo GitHub, GitLab y Bitbucket.

8. ¿Existe una versión gratuita de Plexicus?

Sí, Plexicus ofrece un nivel comunitario gratuito. Puedes comenzar sin costo alguno. Consulta la página de precios para más detalles.

9. ¿Por qué los desarrolladores a menudo ignoran los hallazgos de seguridad?

Los desarrolladores a menudo ignoran los hallazgos porque las herramientas de seguridad pueden ser disruptivas, ruidosas y consumir mucho tiempo. Plexicus aborda esto haciendo que la seguridad sea parte del flujo de trabajo existente y proporcionando soluciones accionables.